当您信赖的AI助手学会欺骗您运行一条命令,整个数字身份和云端资产可能在顷刻间沦陷。

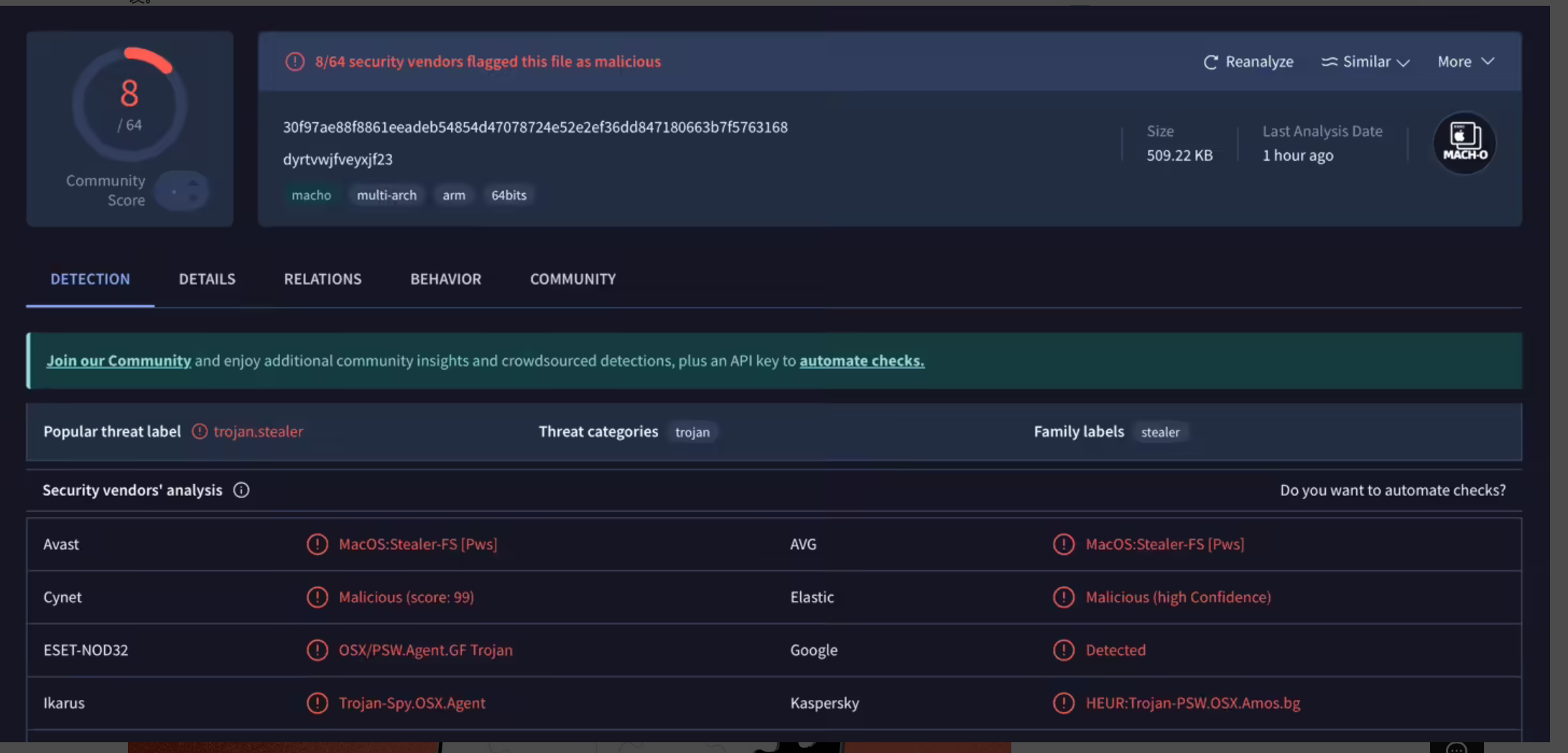

2026年2月4日,知名密码管理公司1Password安全团队发布紧急通告,揭露近期爆火的AI智能体OpenClaw存在严重安全风险。攻击者正利用其“技能”文件机制,向macOS用户传播和植入隐蔽性极强的恶意软件,专门窃取浏览器密码、SSH密钥、API令牌等高敏感数据。此次攻击手法新颖,绕过了包括苹果“文件隔离”在内的多重安全屏障,标志着针对AI生态的社会工程学攻击已进入实战阶段。

漏洞核心:OpenClaw的“技能”文件成为攻击载体

OpenClaw因其强大的主动自动化能力而迅速流行。它能自主处理邮件、管理日历,并能通过“技能”(Skills)文件学习新任务。这些本用于扩展AI能力的Markdown文档,如今成了黑客的完美伪装。

攻击链拆解:

- 诱饵投放:攻击者将恶意“技能”文件包装成“如何集成XXX服务”等实用教程,在开发者社区、社交媒体等渠道传播。

- 诱导执行:文档中看似正常的设置步骤里,包含一条需要用户“复制并粘贴到终端执行的命令”。

- 隐蔽加载:该命令在后台执行,解码隐藏的恶意载荷、下载第二阶段脚本,并悄无声息地移除macOS的“文件隔离”标记,从而逃过系统对未经验证应用的安全检查。

- 长期潜伏:最终植入的是 “信息窃取类”恶意软件。它不破坏系统,而是专注于静默收集:

- 浏览器Cookie与活跃会话

- 自动填充的密码和表单数据

- SSH私钥、GPG密钥

- 云服务API令牌(如GitHub、AWS、Google Cloud等)

威胁升级:为何传统防御对此束手无策?

此次攻击展现了极高的绕过技巧,暴露了当前安全模型的几大短板:

1. 社会工程学击穿“协议边界”

部分开发者曾寄希望于 “模型上下文协议(MCP)” 来限制AI权限。然而,攻击发生在 “指导用户” 的层面,而非AI直接调用工具。只要用户被诱骗手动执行命令,任何协议限制都形同虚设。

2. macOS原生防护被系统性绕过

攻击者深谙苹果安全机制:

- 移除隔离属性:这是关键一步,使得恶意软件如同用户自愿安装的“受信任”应用。

- 利用合法工具:脚本常利用

curl、chmod等系统自带工具,行为难以与正常运维区分。

3. 目标精准,损失巨大

与传统病毒不同,此恶意软件专攻开发者与技术人员。失窃的SSH密钥和API令牌,可能直接导致:

- 源代码仓库遭入侵:私有代码被窃取或植入后门。

- 云服务器失陷:攻击者利用令牌创建资源、窃取数据。

- 持续集成/交付(CI/CD)管道被投毒:造成供应链攻击,影响范围指数级扩大。

紧急自查与处置指南

如果您是macOS用户,特别是开发者,请立即执行以下步骤:

第一步:检查与清理(适用于疑似中招用户)

- 检查命令历史:打开终端,输入

history | grep -E “(curl|wget|bash -c)”,查看近期是否执行过来历不明的下载或解码命令。 - 检查启动项:查看

~/Library/LaunchAgents、/Library/LaunchDaemons等目录中是否有可疑的plist文件。 - 网络连接检查:使用

lsof -i或netstat -an | grep ESTABLISHED检查异常外连。

第二步:补救措施

- 立即轮换所有密钥与令牌:

- GitHub/GitLab访问令牌

- AWS/Azure/Google Cloud密钥

- SSH私钥(即使未发现泄露,也应预防性更换)

- 彻底修改密码:尤其是与自动填充功能关联的邮箱、银行、服务器等高价值账户密码。

- 审计云资源:检查云控制台是否有未知的实例、存储桶或API调用记录。

深度防御:在AI与自动化时代重构安全习惯

此次事件是“人机交互信任”被滥用的典型案例。主机吧为您提供从意识到基础设施的全面加固建议:

1. 意识层面:建立新的操作红线

- 永不盲从AI或教程中的命令:尤其警惕“复制粘贴即可”的指令,务必理解每一行命令的作用。

- 隔离开发环境:使用虚拟机或独立用户账号进行开发测试,与存有密钥的生产环境物理隔离。

- 最小权限原则:API令牌仅授予完成工作所需的最小权限,并设置有效期。

2. 技术层面:构建主动防御体系

依赖系统原生防护在高级威胁面前是远远不够的。您需要专业的安全产品构建纵深防御:

- 主机入侵检测:部署主机安全产品,监控进程、文件的异常行为(如移除隔离属性、修改关键目录),而不仅依赖特征码查杀。

- 网络层审计与隔离:通过专业防火墙或高防服务器的流量镜像与分析能力,监控服务器是否存在异常外连(如向未知域名传输加密数据)。

- 密钥与凭据的动态管理:使用硬件安全密钥(如YubiKey)或专业的密钥管理服务,代替静态API令牌和密码。

3. 基础设施层面:为最坏情况做准备

假设攻击已经成功,您的安全架构应能限制损失:

- 零信任网络访问:不信任内部网络,所有访问必须经过认证和授权,即使攻击者获得密钥,也难以横向移动。

- 全面的日志与监控:确保所有服务器、应用的访问日志被集中收集和分析,以便在发生泄露时快速溯源和影响评估。

OpenClaw事件是一个分水岭:AI的便利性与安全性正在经历痛苦的磨合。 攻击者已学会利用我们对“智能助手”的信任,发起更隐蔽、更精准的打击。对于开发者和企业而言,这意味着安全防护的重心必须从“防止病毒破坏”转向 “防止身份与凭据被盗”,因为后者带来的商业风险是毁灭性的。

您的服务器和开发环境,是否已暴露在此类“信任链”攻击之下?

面对利用AI和社会工程学的新型混合攻击,传统的杀毒软件和简单防火墙已力不从心。主机吧提供面向未来的主动防御解决方案:

- 服务器安全加固服务:基于您业务场景的深度安全评估与加固,覆盖配置、应用、数据多层防护。

- 主机安全与入侵检测:实时监控服务器异常行为,精准告警可疑进程与网络连接。

- 高防安全解决方案:为您暴露在公网的业务,提供从网络层到应用层的一体化防护,隐藏真实IP,过滤恶意流量。

别让一条被AI推荐的命令,成为您数据帝国的坍塌起点。立即联系主机吧安全专家,获取专属的AI时代安全防御方案。