近日,网络安全公司Huntress发布紧急报告,揭露一款名为ClickFix的恶意软件出现了更新变种。其伪装之精密、攻击链之隐蔽,被研究人员评为“迄今为止最巧妙、最险恶的信息窃取形式之一”,对普通用户构成了严重威胁。

精密骗局:从虚假网站到全屏“系统更新”

该恶意软件的主要传播渠道为仿冒热门网站的虚假成人内容平台。其攻击流程经过精心设计,极具欺骗性:

- 诱饵出现:用户在访问网站时,会遭遇以“广告”或“年龄验证”为名的弹窗。

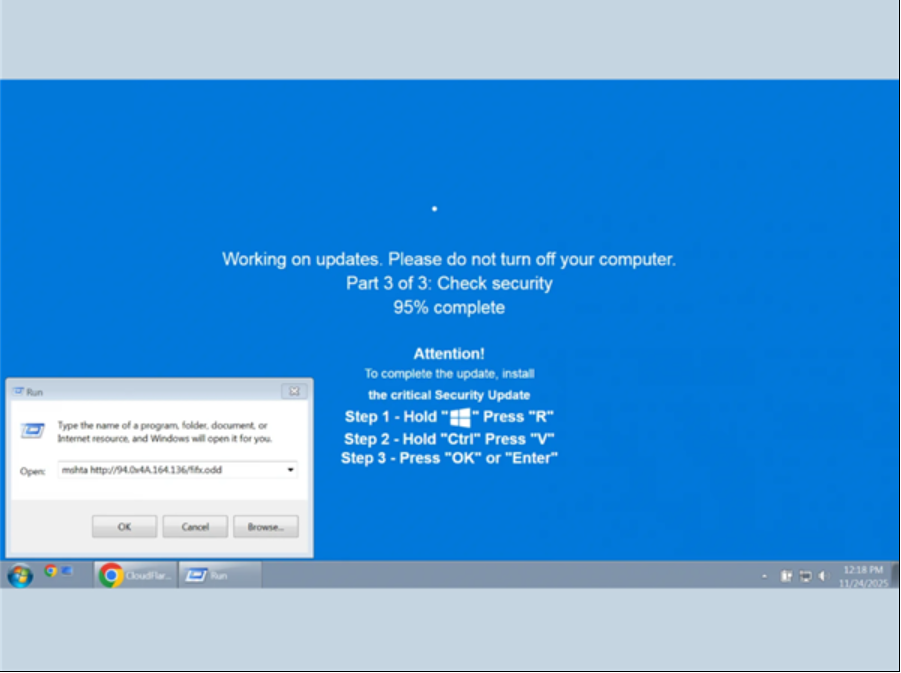

- 全屏伪装:一旦点击,屏幕会立即被一个高度仿真的Windows更新界面覆盖,并显示“进度已完成95%”,以此制造紧迫感并麻痹用户。

- 社会工程学指令:界面随后指示用户按下

Windows键 + R呼出“运行”对话框,并粘贴一段已预先复制好的恶意命令,最后要求授予其管理员权限。

技术剖析:多层隐匿的核心攻击链

一旦用户执行指令,一个高度规避检测的多阶段攻击便被激活:

- 滥用合法工具:攻击首先利用系统内置的

mshta工具来执行初始脚本,这是一种“Living Off the Land”战术,能有效避开传统安全软件的告警。 - 代码混淆干扰:脚本会运行一段无意义的PowerShell垃圾代码,旨在干扰和混淆安全产品的静态分析。

- 隐写术应用:整个流程最狡猾之处在于,它会解密一个看似普通的PNG图片文件,并从图片像素数据中提取出真正的Shellcode指令。这种隐写术 的运用,使得恶意载荷在静态存储时极难被察觉。

- 内存注入:最终提取的Shellcode会被注入到当前正在运行的合法系统进程中,实现内存驻留,进一步隐藏自身。

最终危害:窃取敏感数据

完成上述复杂加载流程后,该恶意软件会最终部署Rhada-manthys 或 LummaC2 等专业的信息窃取程序。这些恶意软件会全面扫描并窃取受害者本地存储的各类敏感信息,包括:

- 浏览器中保存的用户名与密码

- 加密货币钱包文件与密钥

- 保存的银行卡凭证及其他个人身份信息

所有被窃取的数据都会被发送至攻击者控制的境外服务器。

防御建议与总结

Huntress指出,此变体自十月初以来持续活跃。为防范此类攻击,用户务必牢记:

- 保持极度警惕:仔细核对网站域名,对任何不请自来的弹窗和验证要求保持怀疑。

- 切勿盲从指令:绝对不要在电脑上运行由不可信来源提供的任何命令,尤其是要求管理员权限的指令。

- 理解正常流程:正规的Windows更新绝不会要求用户在“运行”框中输入命令来完成。

此案例再次表明,网络攻击者的社会工程学手段正日益精进,将技术欺骗与心理操纵相结合,用户需提升安全意识以应对不断演变的威胁。