百度云防护针对CC攻击的CC防护功能非常强大,支持智能防御,也支持自定义防御策略。今天主机帮来教大家如何开启CC防御功能。

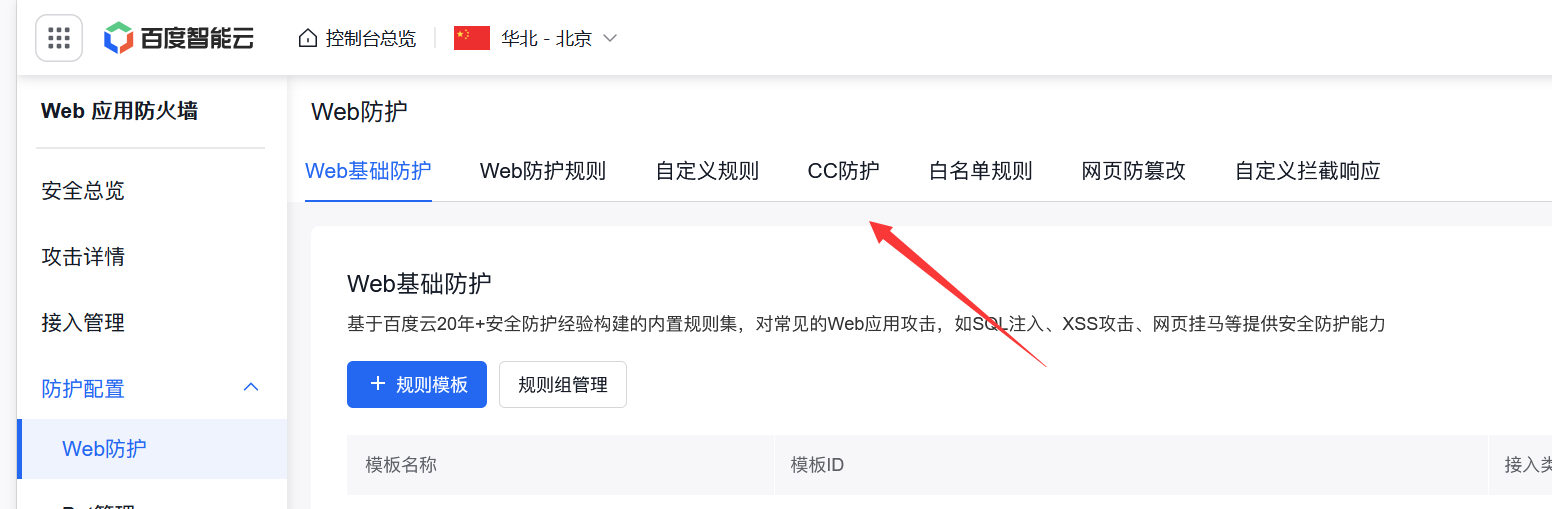

进入百度云防护控制-web防护-CC防护

添加规则:

规则名称:自行写个好记得就行

防护类型:智能CC

防护状态:如攻击很小选宽松,如攻击很大选严格或超级严格

处置动作:选拦截,如是想拦截一些脚本类的攻击工具可以选JS挑战。

选择要防护的站点,点确认即可。

也可以自己精准自定义CC策略。

可针对URI、UA、JA3等匹配条件进行访问频率控制,达到拦截CC攻击的目的。

下面是各匹配条件的含义、作用及用法,大家可以看下。

1. IP

- 含义: 客户端的源IP地址。

- 作用: 作为最基础的访问者标识符,用于对单个IP的请求频率进行统计和管控。

- 用法: 通常作为核心统计对象。例如:统计

IP在10秒内对任何资源的请求超过100次,则进行拦截。

2. URI

- 含义: 完整的请求地址,包括路径和查询参数(例如:

/api/user/login?id=123)。 - 作用: 精确定位到某个特定的资源或接口。

- 用法: 针对高敏感或高消耗的接口进行防护。例如:统计

IP在10秒内访问URI(/api/user/login) 超过5次,则触发挑战。

3. URI Path

- 含义: URI中的路径部分,不包含查询参数(例如:

/api/user/login)。 - 作用: 对某一类路径下的所有请求进行批量防护。

- 用法: 防护整个目录或模块。例如:统计

IP在10秒内访问URI Path(/api/) 超过50次,则进行拦截。

4. Referer

- 含义: HTTP请求头中的一个字段,表示该请求是从哪个页面链接过来的。

- 作用: 用于判断请求的来源是否合法,常用于防止盗链和识别恶意扫描来源。

- 用法: 匹配可疑或非法的来源。例如:

Referer等于http://evil.com/hack.php的请求,直接拦截。

5. Query String Parameter

- 含义: URL问号(?)后面的参数中的某一个具体参数的值(例如:

?name=admin&pwd=123中的pwd)。 - 作用: 检测攻击者是否在频繁尝试爆破某个参数(如密码、验证码)。

- 用法: 针对特定参数进行频率统计。例如:统计

IP在60秒内请求包含Query String Parameter(pwd) 的页面超过20次,则拦截。

6. Header

- 含义: HTTP请求的头部信息,包含很多字段(如 User-Agent, Accept-Language等)。

- 作用: 识别伪造的请求头或带有特定攻击特征的请求。

- 用法: 匹配自定义或特定的请求头。例如:

Header(X-Api-Key) 等于非法密钥的请求,直接拦截。

7. Cookie

- 含义: 客户端持有的会话凭证字符串(例如:

sessionid=abc123; user=admin)。 - 作用: 通过会话标识来统计请求频率,防止攻击者更换IP但维持同一会话进行攻击。

- 用法: 将Cookie作为统计对象。例如:统计

Cookie在10秒内对网站根路径的请求超过30次,则拦截。

8. CookieName

- 含义: Cookie中某个具体Cookie的名字(例如:

sessionid)。 - 作用: 定位到特定的Cookie,用于识别会话或用户标识。

- 用法: 常用于匹配会话固定攻击或缺失关键Cookie的请求。例如:请求中不包含

CookieName(sessionid) 的,进行观察或挑战。

9. Content-Type

- 含义: 请求头中表示请求主体内容类型的字段(例如:

application/json,multipart/form-data)。 - 作用: 区分请求的数据类型,对特定类型的请求进行频率控制或攻击检测。

- 用法: 限制某些类型请求的频率。例如:统计

IP在10秒内发送Content-Type为application/json的POST请求超过20次,则拦截。

10. Content-Length

- 含义: 请求头中表示请求主体数据长度的字段(单位:字节)。

- 作用: 识别异常大的请求体,这可能是文件上传攻击或DDoS攻击的一部分。

- 用法: 设置大小阈值。例如:

Content-Length大于10000000(10MB) 的请求,直接拦截。

11. X-Forwarded-For

- 含义: 一个事实标准的请求头,用于在代理或负载均衡环境下标识客户端的原始IP。

- 作用: 在多层架构中正确获取用户真实IP并进行频率统计。

- 用法: WAF配置为优先从该头获取IP进行统计。例如:统计

X-Forwarded-For中的IP在5秒内请求超过100次,则拦截。

12. Query String

- 含义: URL中问号(?)后面的整个参数字符串(例如:

id=123&action=delete)。 - 作用: 检测整个参数字符串是否匹配某个攻击模式或是否被频繁访问。

- 用法: 匹配完整的参数组合。例如:

Query String等于?cmd=whoami的请求,直接拦截。

13. Host

- 含义: 请求的目标域名(例如:

www.example.com)。 - 作用: 防止Host头攻击,并正确区分不同域名的流量(尤其在虚拟主机环境下)。

- 用法: 匹配恶意域名或非本站域名。例如:

Host不等于www.example.com的请求,进行观察或拦截。

14. Http-Method

- 含义: HTTP请求方法(例如:

GET,POST,PUT,DELETE)。 - 作用: 对不同方法的请求实施不同的安全策略,通常非GET/POST方法的请求更敏感。

- 用法: 限制高危方法的使用频率。例如:统计

IP在60秒内发送Http-Method为DELETE的请求超过5次,则拦截。

15. Body

- 含义: HTTP请求的主体内容(例如:POST表单数据、JSON字符串等)。

- 作用: 检测请求体中是否包含SQL注入、XSS等攻击payload。

- 用法: 定义规则匹配Body中的特定字符串。例如:

Body包含' OR 1=1--的请求,直接拦截。(注意:此操作计算开销大,需谨慎使用)

16. JA3

- 含义: 一种SSL/TLS客户端握手指纹技术,可以生成一个唯一哈希值来标识客户端环境(如用的工具、操作系统等)。

- 作用: 非常精准地识别恶意客户端软件(如扫描器、 bots),即使它们更换IP、User-Agent等也无法逃避检测。

- 用法: 直接匹配已知的恶意工具指纹库。例如:

JA3等于xxxxxxxxx(某个已知攻击工具的JA3指纹) 的请求,直接拦截。这是一种非常高级且有效的防护手段。