引言:从“一刀切”到“手术刀式”精准防护

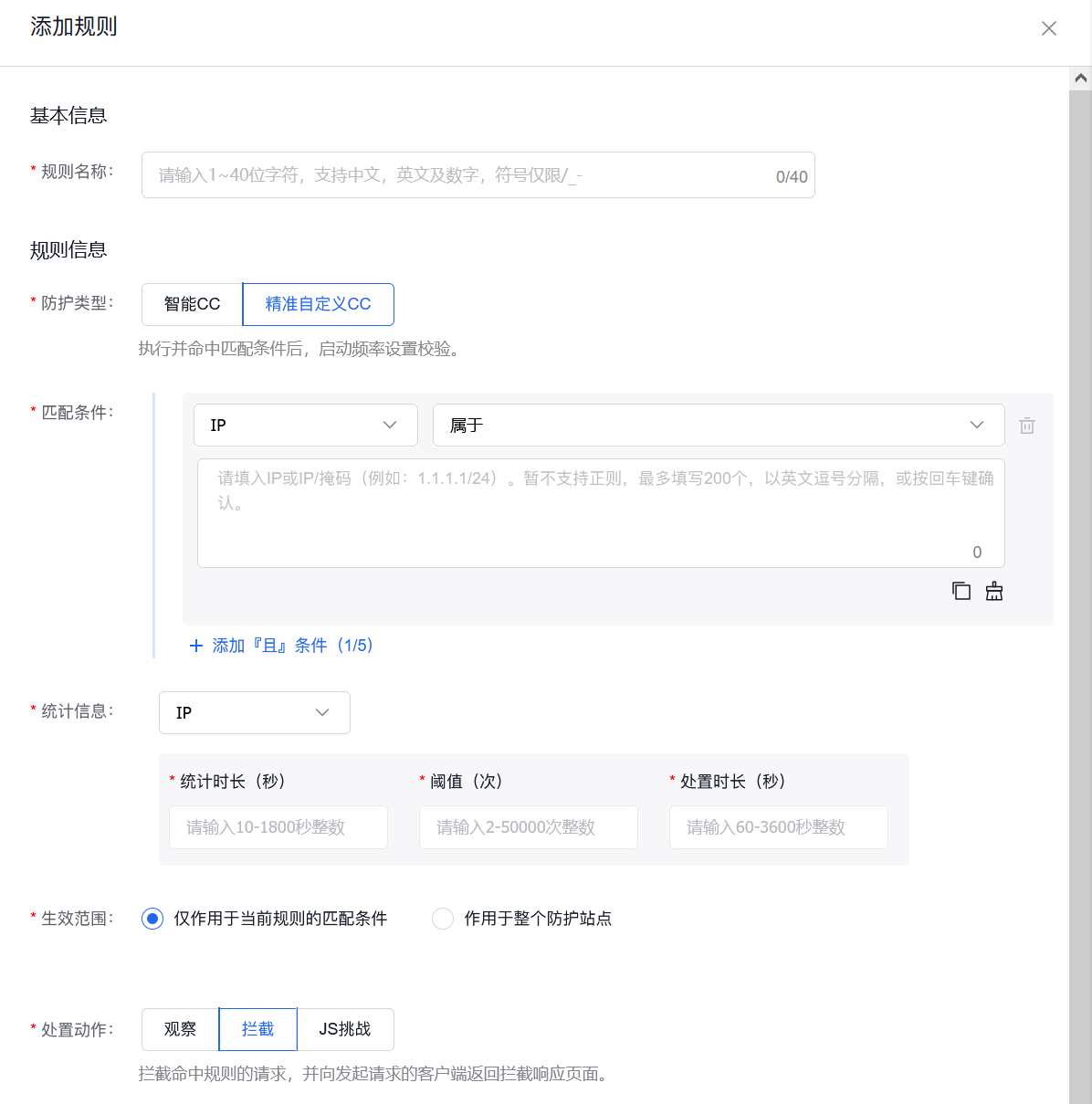

在复杂多变的网络攻击环境下,传统的“一刀切”CC防护策略已难以应对日益精细化的攻击手段。百度云防护WAF的精准自定义CC功能,通过17个维度的匹配条件和丰富的运算符,实现了从网络层到应用层、从地理位置到客户端指纹的全方位精细化防御。本文将为您深度解析每个匹配字段的安全意图、适用场景及实战配置技巧。

一、网络层识别:IP与地理围栏

1. IP字段:基础但不可忽视的网络层控制

- 安全意图:基于源IP地址实施最基础的访问控制

- 核心价值:直接阻断已知攻击源或放行可信网络

- 实战应用:

# 场景:封禁攻击者IP段

规则名称:封禁已知攻击IP段

匹配条件:IP 属于 103.21.244.0/22, 104.16.0.0/12

处置动作:拦截

# 场景:仅允许办公网访问管理后台

规则名称:管理后台IP白名单

匹配条件:IP 不等于 192.168.1.0/24

且 URI Path 包含 "/admin/"

处置动作:拦截2. 区域字段:基于地理位置的智能围栏

- 安全意图:根据IP地理位置实施访问控制

- 核心价值:满足业务地域限制,阻断高风险地区流量

- 实战应用:

# 场景:仅服务中国大陆用户

规则名称:境外访问限制

匹配条件:区域 不等于任何一值 [中国]

且 URI Path 包含 "/api/"

统计信息:IP

统计时长:60秒

阈值:50次

处置动作:拦截二、代理与溯源:穿透层层伪装

3. X-Forwarded-For字段:追溯真实客户端IP

- 安全意图:在代理架构中追溯客户端真实IP

- 核心价值:防止攻击者伪造头部绕过IP封禁

- 实战应用:

# 场景:检测伪造XFF头攻击

规则名称:检测伪造XFF头

匹配条件:X-Forwarded-For 长度大于 200

或 X-Forwarded-For 包含 "127.0.0.1"

处置动作:JS挑战

# 场景:CDN后的真实IP控制

规则名称:真实IP黑名单

匹配条件:X-Forwarded-For 等于 58.218.92.34

处置动作:拦截三、URL与路径防护:精准定位攻击目标

4. URI字段:完整请求地址检测

- 安全意图:检查完整的请求地址(含参数)

- 核心价值:防御URL中的路径遍历、注入攻击

- 实战应用:

# 场景:防御目录遍历攻击

规则名称:防止目录遍历

匹配条件:URI 包含 "../"

或 URI 包含 "/etc/passwd"

处置动作:拦截

# 场景:保护特定API接口

规则名称:用户信息API防护

匹配条件:URI 包含 "/api/user/profile?"

统计信息:IP

统计时长:10秒

阈值:5次

处置动作:观察5. URI Path字段:纯路径访问控制

- 安全意图:针对请求的纯路径部分进行控制

- 核心价值:保护管理后台、API接口目录

- 实战应用:

# 场景:后台登录接口防护

规则名称:后台登录频率限制

匹配条件:URI Path 等于 "/admin/login.php"

统计信息:IP

统计时长:60秒

阈值:10次

处置动作:JS挑战

# 场景:敏感文件访问控制

规则名称:禁止访问配置文件

匹配条件:URI Path 后缀匹配 [".env", ".git", ".svn"]

处置动作:拦截四、请求头防护:从源头识别恶意流量

6. Referer字段:来源合法性验证

- 安全意图:验证请求来源的合法性

- 核心价值:防御CSRF攻击,防止资源盗链

- 实战应用:

# 场景:防止CSRF攻击

规则名称:关键操作Referer验证

匹配条件:Http-Method 等于 "POST"

且 URI Path 等于 "/api/transfer"

且 Referer 不包含 "yourdomain.com"

处置动作:拦截

# 场景:防止图片盗链

规则名称:图片防盗链

匹配条件:URI Path 后缀匹配 [".jpg", ".png", ".gif"]

且 Referer 为空

处置动作:拦截7. User-Agent字段:恶意工具识别

- 安全意图:识别并拦截恶意爬虫、扫描工具

- 核心价值:基于客户端特征过滤自动化攻击

- 实战应用:

# 场景:拦截已知扫描器

规则名称:拦截常见扫描器

匹配条件:User-Agent 包含多值之一 ["sqlmap", "nmap", "Acunetix"]

处置动作:拦截

# 场景:异常UA检测

规则名称:异常User-Agent检测

匹配条件:User-Agent 长度小于 10

或 User-Agent 不存在

统计信息:IP

统计时长:300秒

阈值:20次

处置动作:JS挑战8. Host字段:服务域名验证

- 安全意图:确保请求指向正确的服务域名

- 核心价值:防止Host伪造攻击

- 实战应用:

# 场景:防止Host头攻击

规则名称:合法Host校验

匹配条件:Host 不等于 "www.yourdomain.com"

且 Host 不等于 "yourdomain.com"

处置动作:拦截

# 场景:内部服务探测防护

规则名称:防止内部服务探测

匹配条件:Host 包含多值之一 ["localhost", "127.0.0.1", "192.168.", "10."]

处置动作:拦截五、请求体与内容防护:深度检测恶意载荷

9. Content-Type字段:请求格式校验

- 安全意图:严格校验请求体格式

- 核心价值:限制接口仅接受指定文件类型

- 实战应用:

# 场景:上传文件类型限制

规则名称:仅允许图片上传

匹配条件:URI Path 等于 "/api/upload"

且 Content-Type 不等于多值之一 ["image/jpeg", "image/png", "image/gif"]

处置动作:拦截

# 场景:JSON API格式校验

规则名称:JSON API格式强制校验

匹配条件:URI Path 前缀匹配 "/api/v2/"

且 Content-Type 不等于 "application/json"

处置动作:拦截10. Content-Length字段:请求大小限制

- 安全意图:限制单个请求体大小

- 核心价值:缓解应用层DDoS攻击

- 实战应用:

# 场景:防止大文件DDoS

规则名称:限制上传文件大小

匹配条件:URI Path 等于 "/api/upload"

且 Content-Length 大于 10485760 # 10MB

处置动作:拦截

# 场景:API请求大小限制

规则名称:API请求体大小限制

匹配条件:URI Path 包含 "/api/"

且 Content-Length 大于 524288 # 512KB

处置动作:拦截六、参数与查询防护:精细化输入验证

11. Query String字段:完整参数检测

- 安全意图:检测URL中的参数字符串

- 核心价值:发现通过GET请求传递的注入攻击

- 实战应用:

# 场景:SQL注入检测

规则名称:GET参数SQL注入检测

匹配条件:Query String 包含多值之一 ["union select", "' or '1'='1", "--", "/*"]

处置动作:拦截

# 场景:XSS攻击检测

规则名称:GET参数XSS检测

匹配条件:Query String 包含多值之一 ["<script>", "javascript:", "onerror="]

处置动作:拦截12. Query String Parameter字段:特定参数检测

- 安全意图:针对特定URL参数值进行检查

- 核心价值:对高风险参数进行专项输入验证

- 实战应用:

# 场景:用户ID参数防护

规则名称:防止用户ID遍历

匹配条件:Query String Parameter [名称为"user_id"] 存在

统计信息:Query String Parameter [名称为"user_id"]

统计时长:60秒

阈值:50次 # 1分钟内访问50个不同user_id

处置动作:JS挑战

# 场景:搜索关键词防护

规则名称:搜索接口频率限制

匹配条件:Query String Parameter [名称为"keyword"] 存在

统计信息:IP

统计时长:10秒

阈值:5次

处置动作:观察七、会话与状态管理:Cookie安全控制

13. Cookie字段:完整Cookie检测

- 安全意图:检查完整的Cookie内容

- 核心价值:防止会话标识被篡改

- 实战应用:

# 场景:Cookie注入检测

规则名称:Cookie注入攻击检测

匹配条件:Cookie 包含多值之一 ["union select", "<script>", "../"]

处置动作:拦截

# 场景:超长Cookie检测

规则名称:异常Cookie长度检测

匹配条件:Cookie 长度大于 4096

处置动作:JS挑战14. Cookie Name字段:特定Cookie检测

- 安全意图:检查是否存在特定的Cookie键名

- 核心价值:验证关键会话标识

- 实战应用:

# 场景:会话Cookie验证

规则名称:缺失会话Cookie检测

匹配条件:URI Path 包含 "/user/"

且 Cookie Name [名称为"session_id"] 不存在

处置动作:拦截

# 场景:多会话Cookie攻击

规则名称:多会话Cookie攻击检测

统计信息:Cookie Name [名称为"session_id"]

统计时长:10秒

阈值:3次 # 10秒内出现3个不同session_id

处置动作:拦截八、请求方法与指纹识别:高级防护维度

15. Http-Method字段:请求方法控制

- 安全意图:根据请求方法实施访问策略

- 核心价值:遵循最小权限原则

- 实战应用:

# 场景:静态资源写操作防护

规则名称:禁止对静态资源执行写操作

匹配条件:URI Path 后缀匹配 [".jpg", ".css", ".js"]

且 Http-Method 等于多值之一 ["POST", "PUT", "DELETE"]

处置动作:拦截

# 场景:API方法限制

规则名称:API方法白名单

匹配条件:URI Path 前缀匹配 "/api/v1/"

且 Http-Method 不等于多值之一 ["GET", "POST"]

处置动作:拦截16. Body字段:请求体深度检测

- 安全意图:深度检测请求体中的恶意内容

- 核心价值:防御通过请求体发起的攻击

- 实战应用:

# 场景:POST数据SQL注入检测

规则名称:POST参数SQL注入检测

匹配条件:Body 包含多值之一 ["union select", "' or '1'='1", "exec("]

处置动作:拦截

# 场景:文件上传木马检测

规则名称:文件上传内容检测

匹配条件:Body 包含 "<?php"

或 Body 包含 "eval("

处置动作:拦截17. JA3/JA4字段:客户端指纹识别

- 安全意图:精准识别恶意软件、僵尸网络

- 核心价值:基于TLS握手指纹识别攻击工具

- 实战应用:

# 场景:已知恶意工具拦截

规则名称:拦截已知恶意JA3指纹

匹配条件:JA3 等于多值之一 ["1234567890abcdef", "fedcba0987654321"]

处置动作:拦截

# 场景:异常JA4指纹检测

规则名称:异常JA4指纹频率限制

匹配条件:JA4 不等于任一值 [合法业务JA4列表]

统计信息:JA4

统计时长:60秒

阈值:100次

处置动作:JS挑战九、统计信息维度:从IP到多维度关联

统计信息升级:JA3、JA4、URI PATH与自定义字段

传统的IP统计已无法应对现代攻击,新增统计维度:

# 场景:基于JA3指纹的爬虫识别

规则名称:Python爬虫防护

匹配条件:URI Path 包含 "/api/products/"

统计信息:JA3 # 而非IP

统计时长:60秒

阈值:30次 # 同一爬虫工具访问30次/分钟

处置动作:拦截

# 场景:基于Query参数的枚举攻击防护

规则名称:用户ID枚举防护

匹配条件:URI Path 等于 "/api/user/profile"

统计信息:Query String Parameter [名称为"user_id"]

统计时长:300秒

阈值:20次 # 5分钟内访问20个不同用户ID

处置动作:JS挑战

# 场景:基于Header的API滥用防护

规则名称:API密钥滥用检测

匹配条件:Header [名称为"X-API-Key"] 存在

统计信息:Header [名称为"X-API-Key"]

统计时长:3600秒

阈值:10000次 # 同一API密钥每小时超过1万次

处置动作:观察转拦截十、实战策略组合:构建深度防御体系

策略一:多层次防御体系

# 第一层:地理围栏

规则1:区域 不等于任何一值 [中国] → 拦截

# 第二层:IP频率控制

规则2:IP统计,100次/分钟 → JS挑战

# 第三层:JA4指纹识别

规则3:JA4 等于 [恶意指纹] → 拦截

# 第四层:业务参数防护

规则4:Query Parameter [user_id]统计,50次/分钟 → 拦截策略二:渐进式响应机制

# 阶段1:观察记录

规则1:IP统计,50次/10秒 → 观察

# 阶段2:轻量挑战

规则2:命中规则1 且 UA包含"python" → JS挑战

# 阶段3:严格拦截

规则3:命中规则2 且 JA4为恶意指纹 → 拦截策略三:时间与场景差异化

# 工作时间严格防护

规则1:时间 09:00-18:00 + API接口 + 高频访问 → 严格限制

# 非工作时间宽松

规则2:时间 18:00-09:00 + 相同条件 → 宽松限制

# 大促期间特殊策略

规则3:特殊日期 + 商品详情页 + 高频访问 → 特殊策略十一、主机帮部署建议:从配置到优化

部署四阶段法

- 监控观察期(1-2周)

- 所有规则先设为“观察”模式

- 收集正常业务访问模式基线

- 基础防护期

- 启用IP、区域、URI Path基础防护

- 设置保守阈值(基线的2-3倍)

- 精细化配置期

- 基于业务特点配置Query、Cookie等字段

- 引入JA3/JA4指纹识别

- 持续优化期

- 每周分析规则命中情况

- 每月更新恶意特征库

- 每季度调整阈值策略

误报处理流程

流程:

误报发生 → 查看命中日志 → 分析请求特征 →

调整规则(放宽条件/提高阈值) → 测试验证 →

更新规则 → 监控效果性能优化建议

- 规则优先级:高频命中规则靠前

- 条件简化:避免过度复杂的逻辑组合

- 统计优化:合理设置统计时长,避免内存过度消耗

- 日志精简:非必要不开启详细日志

结语:精准防护的时代已来

百度云防护WAF精准自定义CC功能的17个匹配条件,构成了一个从网络层到应用层、从基础IP控制到高级指纹识别的完整防护体系。在攻击手段日益精细化的今天,这种“手术刀式”的精准防护已成为企业安全的必备能力。

关键转变:

- 从“拦截异常”到“放行正常”

- 从“单点防御”到“纵深体系”

- 从“被动响应”到“主动识别”

- 从“资源对抗”到“智能博弈”

对于资源有限的中小企业,合理配置这些功能可以以极低的成本获得企业级的安全防护效果。主机帮建议从核心业务接口开始,逐步建立适合自身业务特点的防护策略,在安全与业务体验间找到最佳平衡点。

主机帮专业服务:我们提供百度云防护WAF的精准规则配置服务,包括业务特征分析、防护策略设计、规则调优和持续运营。针对不同行业(电商、金融、游戏、政务)提供模板化配置方案,帮助企业快速建立有效的CC防护体系。