使用宝塔控制面板时,即使已经套用了 CDN,仍有几处常见配置会把源站真实 IP 暴露给外部扫描器(Censys、Shodan 等)。归纳如下:

风险点

1. 设置默认站点

1.1产生原因

IP 直接访问时,Nginx 会把请求落到“第一个”站点,从而返回该站点的 SSL 证书(含域名),再结合证书即可反查到源 IP。

1.2快速检查方法

浏览器直接访问 https://源站IP,看证书里的 Common Name 是否为你的域名。

1.3规避/修复办法

在宝塔新建一个空白站点并设为 默认站点或者取消默认站点。

成功修复

2. 宝塔面板本身暴露

2.1产生原因

宝塔默认监听 8888/7800 端口,且部分版本默认证书 CN 为面板域名,可被扫描器关联到源 IP。

2.2快速检查方法

https://源站IP:8888 看是否能打开宝塔登录页。

2.3修复方法

修改宝塔面板默认端口,在“面板设置”里绑定独立域名并开启面板 自签SSL;

3. 邮件、接口主动外发

3.1产生原因

站点发信、API 回调、DNS 解析记录等,都可能把源 IP 直接带出去。

3.2快速检查方法

查看邮件源码、DNS 历史解析记录。

3.3修复方法

使用第三方邮件网关或 SMTP 中继。

4. 证书透明日志(CT)

4.1产生原因

申请/续签 Let’s Encrypt 等证书时,会把域名与源 IP 记录到 CT 日志,被 Censys 抓取。

4.2快速检查方法

在 https://crt.sh 或 censys.io 搜域名。

4.3修复方法

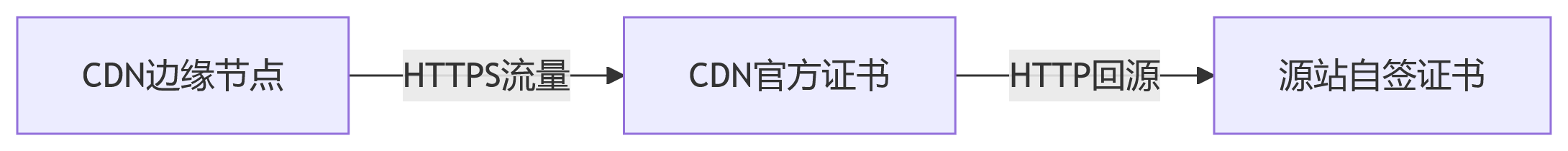

证书申请使用DNS验证方式,或采用双证书策略(CDN 用公开证书,源站用自签)。

5. 未屏蔽扫描器 IP/UA

5.1产生原因

Censys、Shodan 等会定期全网扫描 443/80 端口,收集证书与 banner。

5.2快速检查方法

访问日志里出现 CensysInspect、shodan.io 等 UA。

5.3修复方法

利用防火墙屏蔽 UA包含censys、Shodan