在 Log4shell 漏洞曝光之后,美国网络安全与基础设施局(CISA)一直在密切关注事态发展。除了敦促联邦机构在圣诞假期之前完成修补,国防部下属的该机构还发起了 #HackDHS 漏洞赏金计划。最新消息是,CISA 又推出了一款名叫“log4j-scanner”的漏洞扫描器,以帮助各机构筛查易受攻击的 web 服务。

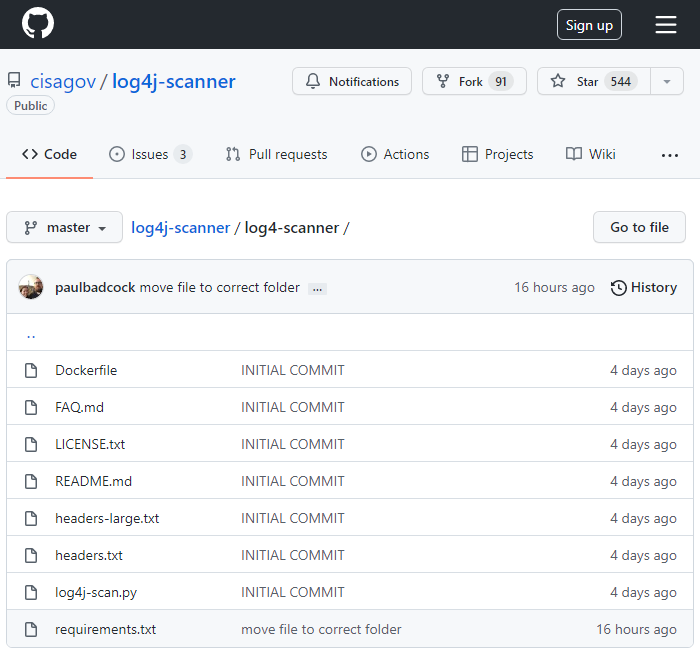

截图(来自:GitHub)

据悉,作为 CISA 快速行动小组与开源社区团队的一个衍生项目,log4j-scanner 能够对易受两个 Apache 远程代码执行漏洞影响的 Web 服务进行识别(分别是 CVE-2021-44228 和 CVE-2021-45046)。

这套扫描解决方案建立在类似的工具之上,包括由网络安全公司 FullHunt 开发的针对 CVE-2021-44228 漏洞的自动扫描框架。

有需要的安全团队,可借助该工具对网络主机进行扫描,以查找 Log4j RCE 暴露和让 Web 应用程序绕过防火墙(WAF)的潜在威胁。

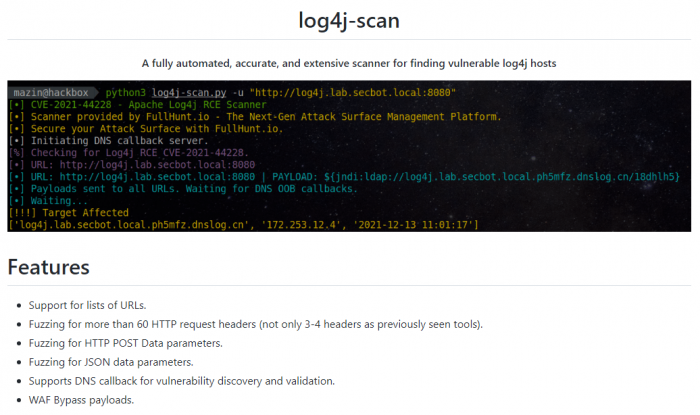

CISA 在 log4j-scanner 项目主页上介绍了如下功能:

● 支持统一资源定位符(URL)列表。

● 可对 60 多个 HTTP 请求标头展开模糊测试(不仅限于 3-4 个)。

● 可对 HTTP POST 数据参数开展模糊测试。

● 可对 JSON 数据参数开展模糊测试。

● 支持用于漏洞发现和验证的 DNS 回调。

● 可筛查有效载荷的防火墙(WAF)绕过。