你的个人云数据可能正在裸奔——一个未授权访问漏洞正将数千台暴露公网的飞牛NAS系统置于风险之中。

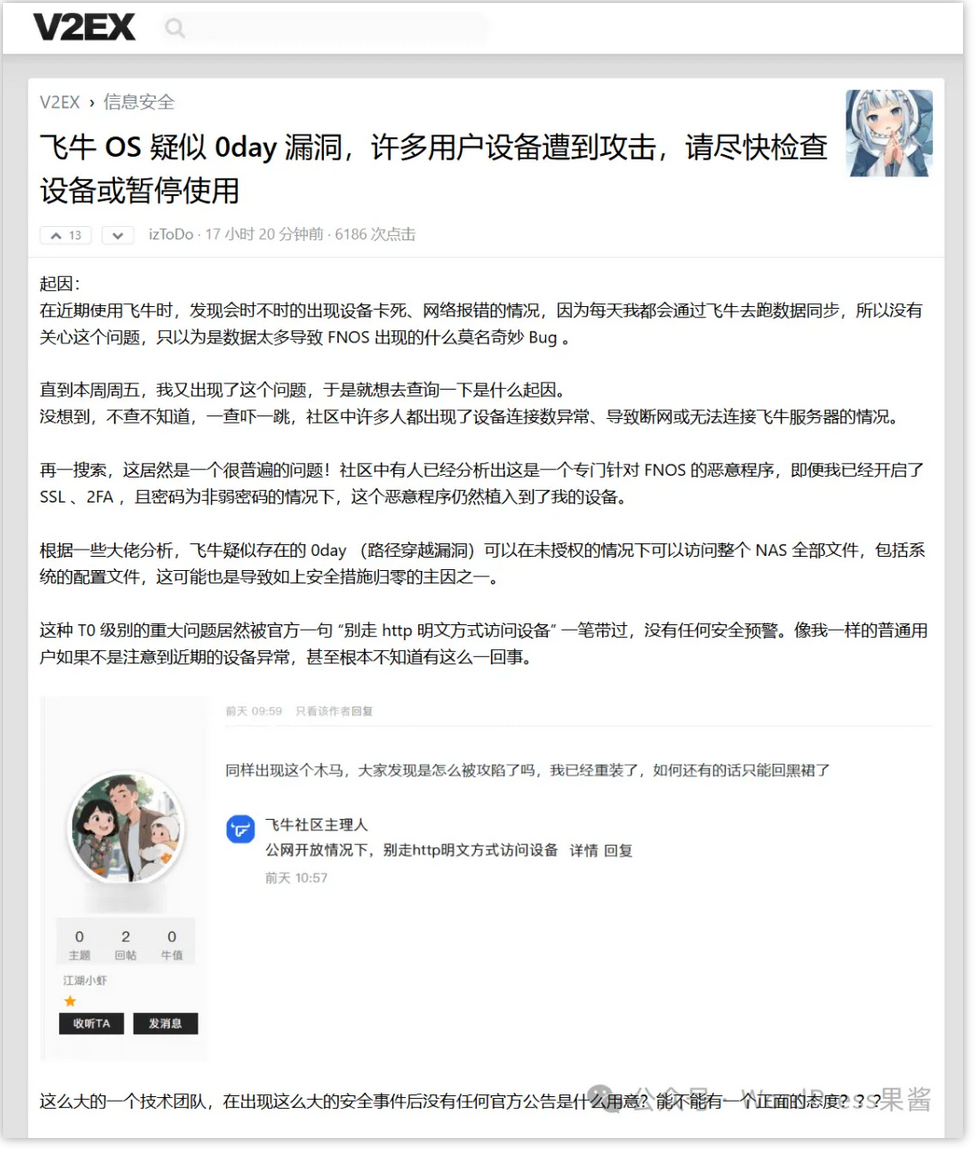

2026年2月,国内热门NAS系统飞牛fnOS突发安全危机。多个技术社区证实,攻击者无需任何登录凭证即可直接访问并遍历系统敏感目录,存在严重未授权访问漏洞。更令人担忧的是,一周前已有用户因设备被黑客控制对外攻击而遭服务商停机,表明漏洞可能已被大规模利用。

紧急风险通报:漏洞细节与验证情况

根据社区用户验证,此次安全漏洞主要表现为两个可直接复现的风险:

1. 未授权目录遍历(高危)

- 风险描述:攻击者通过构造特定HTTP请求,可在未登录状态下直接访问系统目录结构。

- 影响:暴露系统文件路径、配置文件位置,为后续针对性攻击提供关键情报。

2. 潜在恶意文件注入风险

- 风险描述:在特定接口条件下,攻击者可能向系统注入恶意文件。

- 影响:可能导致后门植入、权限维持或作为攻击跳板。

官方回应与现状

飞牛官方已确认问题,并表示最新版本v1.1.15已修复目录遍历漏洞。然而,官方仅建议用户“避免使用HTTP明文访问”,未在更新日志中明确警示漏洞严重性,导致大量未及时更新的用户仍处于风险中。

深度分析:这不仅是“一个漏洞”那么简单

漏洞或已遭野外利用,形成僵尸网络

早在此次公开披露前一周,已有用户报告异常情况:

- 多台OVH独立服务器遭暂停,原因为“对外发起网络攻击”

- 受影响设备均安装了飞牛fnOS系统

- 即使使用官方ISO安装的用户也出现相同问题

这强烈表明,漏洞已被黑产利用,将受感染设备变为僵尸网络节点,用于发动DDoS等恶意活动。

即使更新,系统可能已被植入后门

部分已升级至v1.1.15的用户仍报告异常:

- 异常网络连接:持续存在不明外连,疑似C&C通信

- 系统功能异常:应用无法正常运行、系统更新失效

- 性能下降:CPU和内存占用异常增高

这些迹象表明,单纯更新版本可能无法清除已植入的恶意组件。

紧急处置指南:分场景应对方案

场景一:家庭NAS用户(数据价值高,可物理隔离)

- 立即切断公网访问

- 登录路由器,删除端口转发规则

- 暂时禁用DDNS服务

- 将NAS仅限内网访问

- 内部环境安全更新

- 在内网中升级系统至v1.1.15或更高版本

- 更新后检查

/var/log目录下的异常日志

- 全面安全检查

- 检查计划任务:

crontab -l - 监控网络连接:

netstat -antp | grep EST - 扫描可疑进程:

ps aux | grep -E "(curl|wget|nc|socat)"

- 检查计划任务:

场景二:VPS/云服务器/独立服务器用户(风险极高)

此类设备通常24小时在线且带宽充足,更易成为攻击目标。

- 立即进入救援模式

- 通过服务商控制台启动救援系统

- 挂载原系统磁盘进行检查

- 紧急数据备份流程bash# 在救援模式下操作 mkdir /mnt/backup mount /dev/sda1 /mnt/original # 假设系统盘为sda1 cp -r /mnt/original/home /mnt/backup/ cp -r /mnt/original/var/www /mnt/backup/ # 如有Web数据

- 建议彻底重装

- 备份完成后,考虑全新安装系统

- 恢复数据前进行恶意软件扫描

预防与加固:公网服务的必备安全实践

基础防护措施

- 绝不使用HTTP明文协议

- 强制启用HTTPS并配置有效SSL证书

- 设置HTTP自动跳转HTTPS

- 网络层隔离

- 使用VPN访问NAS,而非直接暴露Web界面

- 或通过云防护产品进行访问代理

- 定期更新与监控

- 开启自动安全更新通知

- 部署日志监控告警

进阶安全方案(针对企业或高价值数据)

当您的业务必须对外提供服务时,建议构建纵深防御:

- 前端防护:使用高防IP/高防服务器隐藏真实服务器IP,抵御DDoS与漏洞扫描

- 应用层防护:部署Web应用防火墙(WAF),即使应用存在漏洞也能拦截恶意请求

- 主机加固:安装主机安全产品,监控异常文件修改与进程行为

- 备份策略:实施3-2-1备份原则(3份副本、2种介质、1份离线)

行业反思:个人云系统的安全责任

飞牛fnOS事件暴露了个人/轻量级NAS系统在安全设计上的普遍挑战:

- 安全响应机制缺失:严重漏洞未通过显著渠道预警

- 默认配置过于开放:为易用性牺牲了安全性

- 用户安全意识不足:直接暴露管理界面至公网

数据无价,但安全有价。 在享受自建云服务便利的同时,必须为其安全性投入相应资源与关注。

您的数据存储环境是否也面临类似风险?

如果您:

- 正在运行对外服务的NAS或自建云平台

- 担心现有系统存在未知漏洞

- 需要专业的安全评估与加固服务

主机吧提供一站式安全解决方案:

- 漏洞应急响应:针对突发漏洞提供紧急处置方案

- 安全加固服务:系统级安全配置优化与防护部署

- 高防产品矩阵:高防IP、高防服务器、WAF等多层防护

- 持续监控服务:7×24小时安全威胁监测与预警

安全不能等待事件发生后才重视。立即联系主机吧安全团队,获取专属风险评估与防护方案。