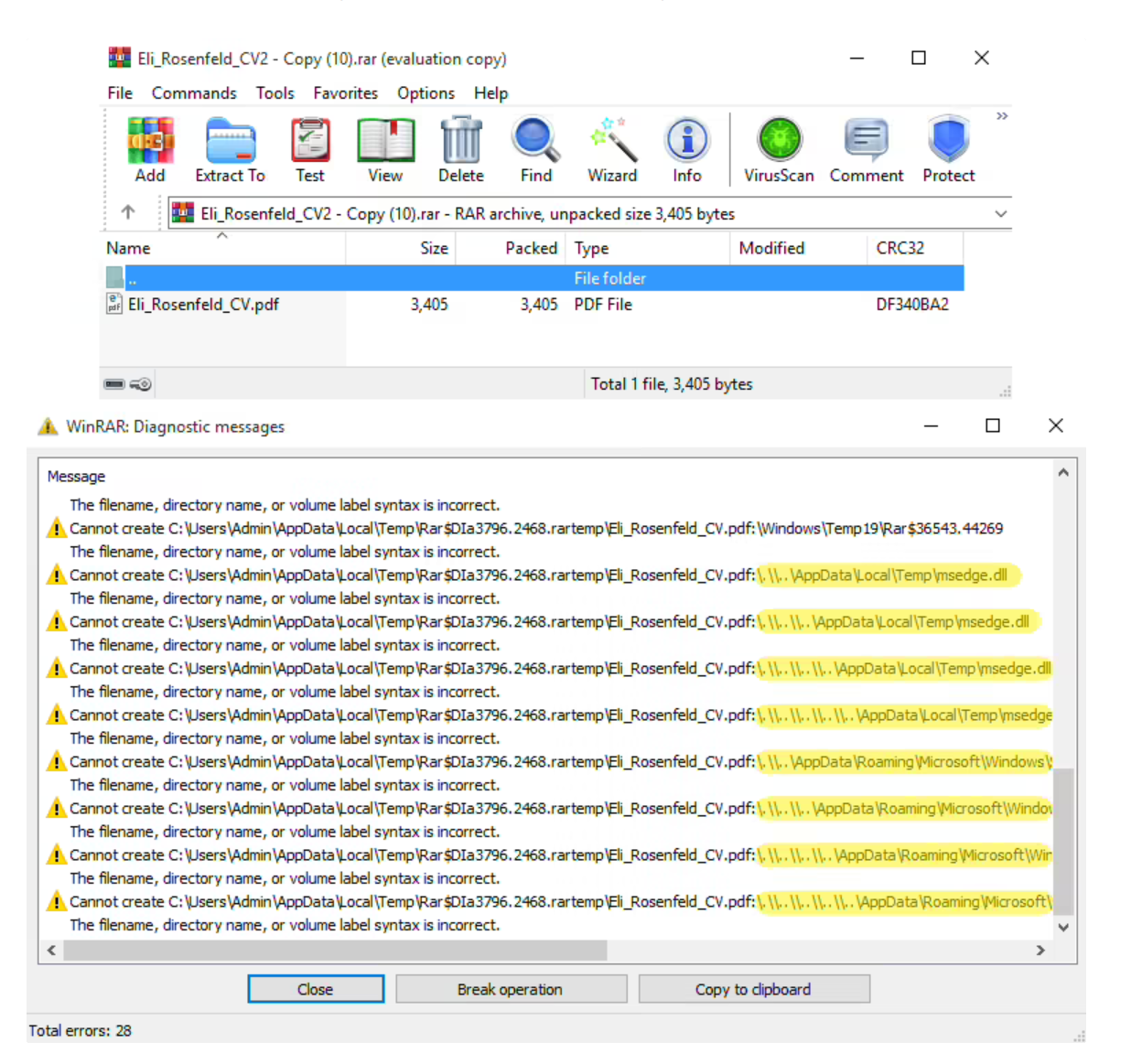

一个解压操作,可能已在你的电脑启动文件夹里埋下了恶意软件。

2026年1月28日,谷歌威胁情报小组 联合知名安全公司ESET发布紧急报告,揭露一个令人不安的趋势:全球范围内的多个黑客组织,正持续利用 WinRAR压缩软件中的一个高危漏洞,对全球用户发起广泛而隐秘的攻击。该漏洞允许攻击者将恶意软件“隐身”于看似无害的压缩包中,并在用户解压时悄然植入系统。

漏洞核心:利用Windows“备用数据流”的路径穿越攻击

这个编号为 CVE-2025-8088 的漏洞,其危害性在于巧妙地利用了Windows系统的一项特性——备用数据流。

攻击流程如下:

- 制作陷阱压缩包:攻击者将一个正常的诱饵文件(如PDF文档、图片)放入RAR压缩包,但将真正的恶意载荷(如

.lnk快捷方式、.htaHTML应用或脚本文件)隐藏在该诱饵文件的“备用数据流”中。 - 用户解压查看:受害者收到压缩包后,出于信任解压并打开诱饵文件查看,一切似乎正常。

- 漏洞触发,恶意释放:在后台,存在漏洞的WinRAR软件在处理时,未能正确校验路径。这使得隐藏在备用数据流中的恶意文件,能够穿越目录限制,被释放到系统任意位置。

- 实现持久化攻击:攻击者最常选择的目标是 Windows启动文件夹。一旦恶意文件被释放至此,它将在用户下一次登录系统时自动静默运行,从而建立长久的控制权限。

攻击时间线:从零日攻击到全球泛滥

报告揭示了此漏洞被利用的长期性与严重性:

- 2025年7月18日:谷歌威胁情报小组监测到最早的利用活动。

- 2025年8月初:ESET研究人员独立发现该漏洞,并确认亲俄黑客组织 RomCom 已将其用于零日攻击。

- 2025年7月30日:WinRAR官方发布安全补丁,强烈敦促所有用户升级至7.13或更高版本。

- 2026年1月(当前):攻击活动仍未停歇,且利用范围从国家级黑客组织扩散至全球网络犯罪团伙。

谁是幕后黑手?多重动机的黑客狂欢

报告指出,利用此漏洞的攻击者成分复杂,目标各异:

- 国家级黑客组织

- UNC4895:即RomCom 组织,被指与俄罗斯有关联,曾通过鱼叉式钓鱼攻击军事单位,投放Snipbot 恶意软件。

- APT44:另一个活跃的俄语组织,利用此漏洞分发下载器。

- Turla:老牌知名黑客组织,同样加入利用行列。

- 经济动机的网络犯罪团伙

大量出于经济利益的犯罪分子也蜂拥而至,利用该漏洞广泛传播:- 远程访问木马:如XWorm、AsyncRAT,用于完全控制受害者电脑。

- 银行窃密程序:专门盗取网银凭证和加密货币钱包信息。

- Telegram机器人后门:构建由即时通讯软件控制的僵尸网络。

紧急防御指南:立即行动,阻断攻击链

面对这种高度隐蔽且持续活跃的威胁,个人用户与企业必须立即采取以下措施:

1. 【立即执行】升级WinRAR

这是最根本、最有效的措施。请立即访问WinRAR官网,将软件升级至7.13或更高版本。关闭软件的“保留损坏的文件”选项也有助于增加攻击难度。

2. 【高度警惕】处理来源不明的压缩文件

对于来自邮件、即时通讯工具等渠道的压缩包,尤其是声称包含“重要通知”、“发票”、“对账单”的文件,务必验证发送者身份,切勿轻易解压。

3. 【企业强化】部署终端与邮件安全防护

对于企业网络,单一的软件更新远远不够,需要构建纵深防御:

- 终端防护:部署具备行为检测能力的端点安全产品,能够识别和阻断异常脚本、LNK文件在启动目录的运行。

- 邮件网关过滤:强化邮件安全网关,对包含压缩附件、尤其是嵌套了非常见文件类型的邮件进行深度扫描和隔离。

- 网络层沙箱分析:通过沙箱技术,在隔离环境中模拟运行可疑文件,提前发现恶意行为。

4. 【长期策略】推动软件标准化与自动更新

企业IT部门应通过组策略等工具,强制所有办公电脑的WinRAR软件保持最新版本,并考虑推动使用操作系统内置或更安全的替代压缩工具。

【主机吧】安全视角:漏洞管理是持续过程

WinRAR漏洞的长期利用态势再次证明,一个已知漏洞的“生命周期”远长于补丁发布期。攻击者会持续扫描互联网上未修复的“脆弱点”。

这给所有企业带来了核心启示:漏洞修复必须与威胁情报联动,并具备强制执行力。 仅靠通知无法保证安全。企业需要建立闭环的漏洞管理流程,并结合专业的威胁监测服务,才能在这场持续的攻防战中保持主动。

核心防御建议总结:立即更新WinRAR至最新版,对不明压缩包保持绝对警惕,企业环境应部署终端检测与响应系统。安全无小事,一次不经意的解压,可能打开的是通往威胁世界的大门。