12 月 23 日消息,网络安全公司 Deep Instinct 本周四发布报告,称黑客利用 WinRAR 漏洞,分发 LONEPAGE 恶意脚本,针对在乌克兰境外公司工作的乌克兰员工发起攻击。

黑客组织UAC-0099利用了WinRAR的一个漏洞,编号为CVE-2023-38831,该漏洞的CVSS评分为7.8,表示其严重性较高。通过这个漏洞,黑客能够分发名为LONEPAGE的恶意脚本。这个脚本是一种Visual Basic脚本(VBS)恶意软件,能够与命令和控制(C2)服务器联系,并执行多种恶意活动,包括记录键盘敲击、窃取程序和屏幕截图等敏感信息。

漏洞利用方式

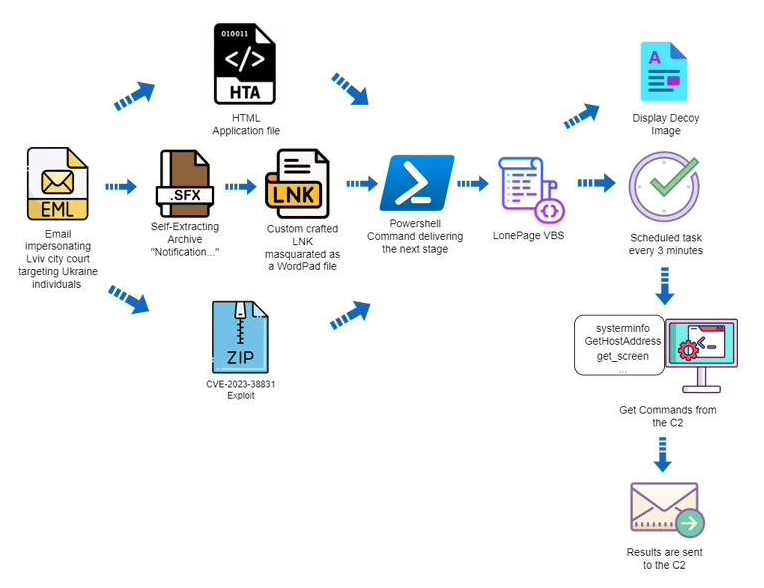

UAC-0099通过网络钓鱼消息,附带HTA、RAR和LNK文件附件来部署LONEPAGE恶意脚本。除了HTA附件方式之外,他们还通过自解压(SFX)和ZIP格式来分发恶意软件。在某些情况下,SFX文件中包含的LNK快捷方式伪装成法院传票的DOCX文件,并使用Microsoft写字板的图标,以此诱使受害者打开文件。

防护措施

为了保护电脑安全,用户应该及时更新WinRAR到最新版本,以修补已知的安全漏洞。同时,用户应该安装并维护强大的反病毒软件,以便检测和阻止恶意软件的活动。此外,保持操作系统和应用程序的更新也是防止恶意软件利用已知漏洞的重要措施。用户还应该对任何未知来源的电子邮件附件保持警惕,避免打开或下载可疑文件。

结论

WinRAR的CVE-2023-38831漏洞是一个严重的安全威胁,它允许黑客通过LONEPAGE恶意脚本来执行多种恶意活动。用户应该采取积极措施,包括更新软件、安装反病毒工具和提高对网络钓鱼攻击的警觉性,以保护自己的计算机和敏感信息免受侵害。