5 月 5 日消息,安全公司 Cybereason 发布预警,曾臭名昭著的恶意脚本 Phorpiex 近期再度活跃,成为 LockBit 3.0 勒索木马的传播载体。值得警惕的是,一旦设备感染该脚本,LockBit 勒索木马将自动下载运行,整套攻击流程实现高度自动化,黑客无需额外远程操控即可完成攻击,这无疑大幅提升了攻击效率与隐蔽性。

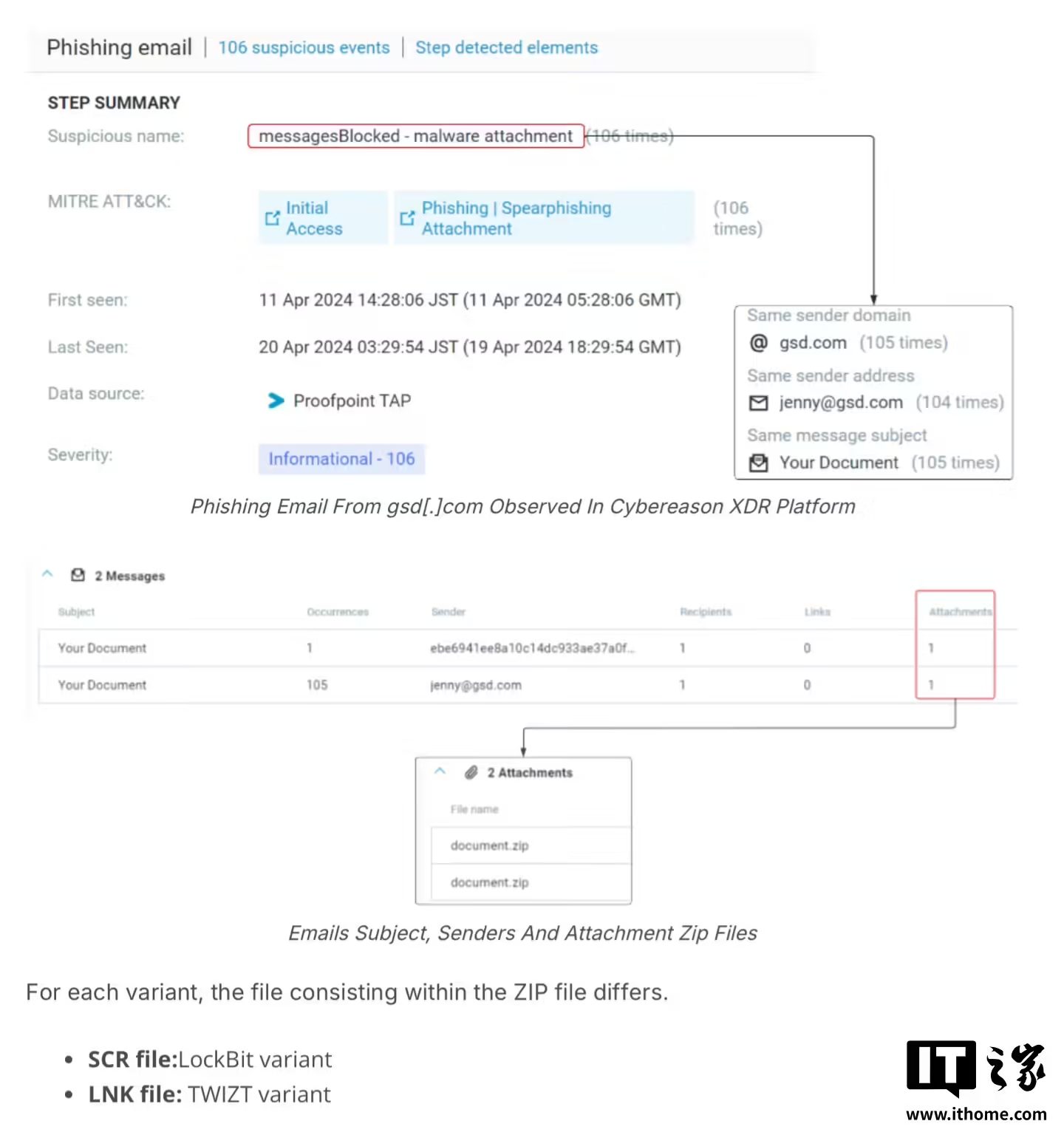

据 Cybereason 披露,此次 Phorpiex 脚本主要通过钓鱼邮件进行传播。攻击者精心伪装,在邮件中夹带暗藏恶意脚本的 ZIP 压缩包。一旦用户不慎双击压缩包内的.SCR 文件,脚本便会立即启动。随即,脚本会主动连接黑客搭建的命令与控制(C2)服务器,开始下载名为 lbbb.exe 的 LockBit 3.0 勒索木马。在此过程中,为确保勒索木马顺利下载,脚本会先行清除受害者设备上的 URL 缓存记录,防止本地缓存影响恶意文件的下载与后续部署。

在躲避安全检测方面,Phorpiex 脚本展现出极强的反侦察能力。为掩盖真实恶意行为,脚本对关键字符串进行加密处理,并在运行时动态解析函数,仅在执行阶段才解密并加载所需的系统组件,这使得静态检测难以识别其恶意本质。此外,所有下载的恶意文件均被存放在系统临时文件夹内,并以随机文件名命名,以此绕过依赖特征比对的安全软件扫描。更为恶劣的是,当勒索木马成功部署后,Phorpiex 脚本会自动删除相关来源痕迹文件,将攻击线索彻底抹去,极大增加了溯源追踪的难度。用户需提高警惕,谨慎处理不明邮件及附件,避免成为此类恶意攻击的受害者。