最近几年好多使用CDN的网站遭到了恶意刷流量的情况,但又查不到是怎么被刷的,因为这些访问者不仅每次访问的IP不同,连浏览器UA都不一样,很难通过传统方法拦截这类访问。

不过,百度云防护的WAF有一个非常不错的功能,可以有效拦截恶意刷流量的行为,即通过JA3指纹拦截。

JA3 指纹是一种用于 识别 TLS 客户端应用程序 的技术,它通过 对 TLS 握手过程中客户端发送的参数进行哈希计算,生成一个唯一的 32 位小写十六进制字符串,也就是所谓的 JA3 指纹。

每个机器访问的JA3 指纹都是不一样的,所以利用JA3 指纹识别来拦截恶意刷流量是一种非常不错的方式。

今天我们来教大家如何使用百度云防护JA3指纹拦截:

1.寻找访问量最大的JA3指纹

一般来说访问量最大的JA3指纹一定是恶意刷流量的机器,所以我们要先知道哪些JA3指纹访问最大,可以通过提交工单让百度智能云技术给你查看哪些JA3指纹访问量最高,也可以自己操作自定义观察,由于比较麻烦我们这里就不推荐大家自己观察了,直接提交工单让百度给你统计就好了。

2.通过自定义规则拦截

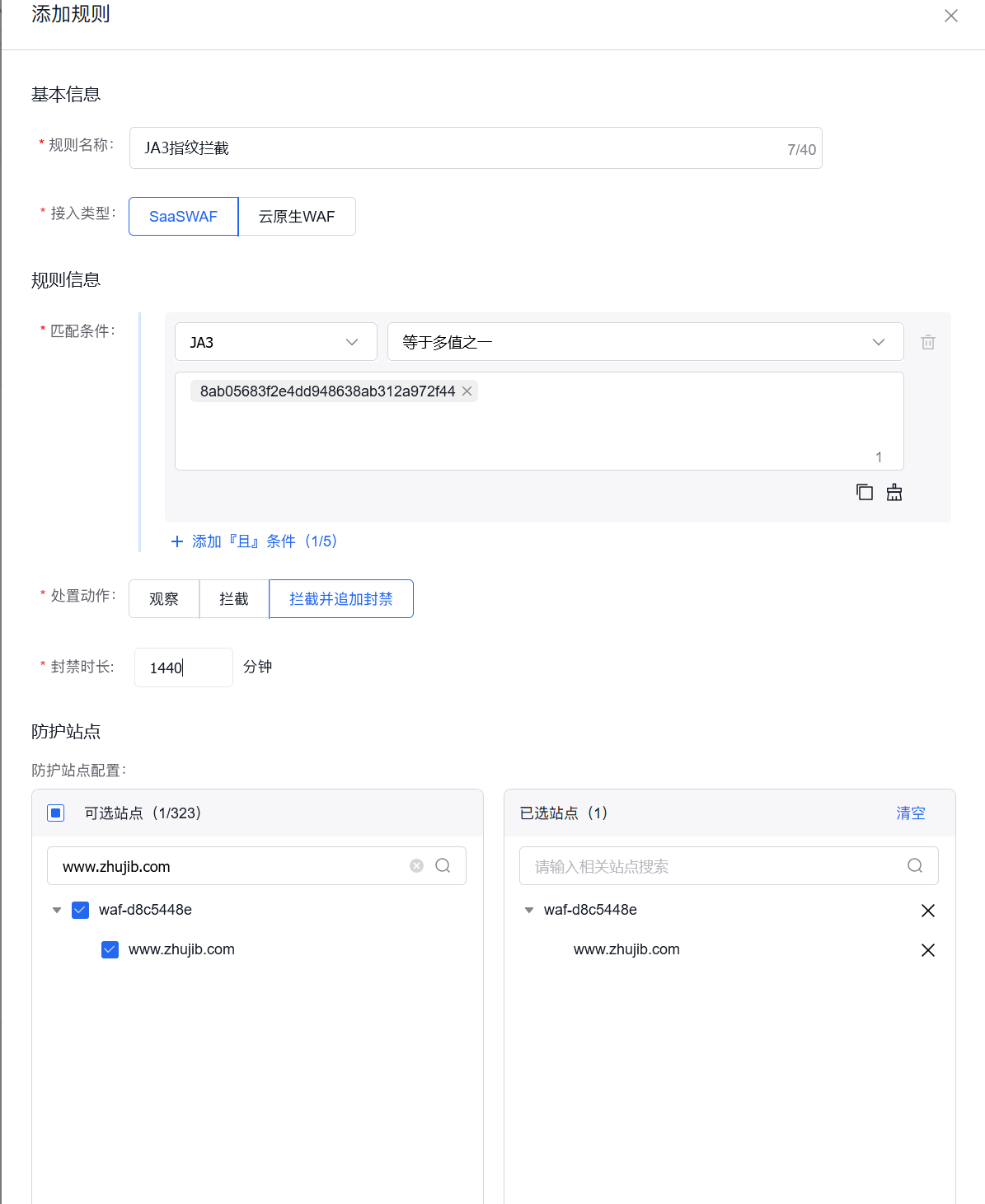

从百度工单那拿到JA3指纹值后,我们进入web防护-自定义规则,添加规则如下图:

匹配条件:JA3 等于多值之一

复制百度工单那获取的JA3值确主,勾选配置的站点确认即可。

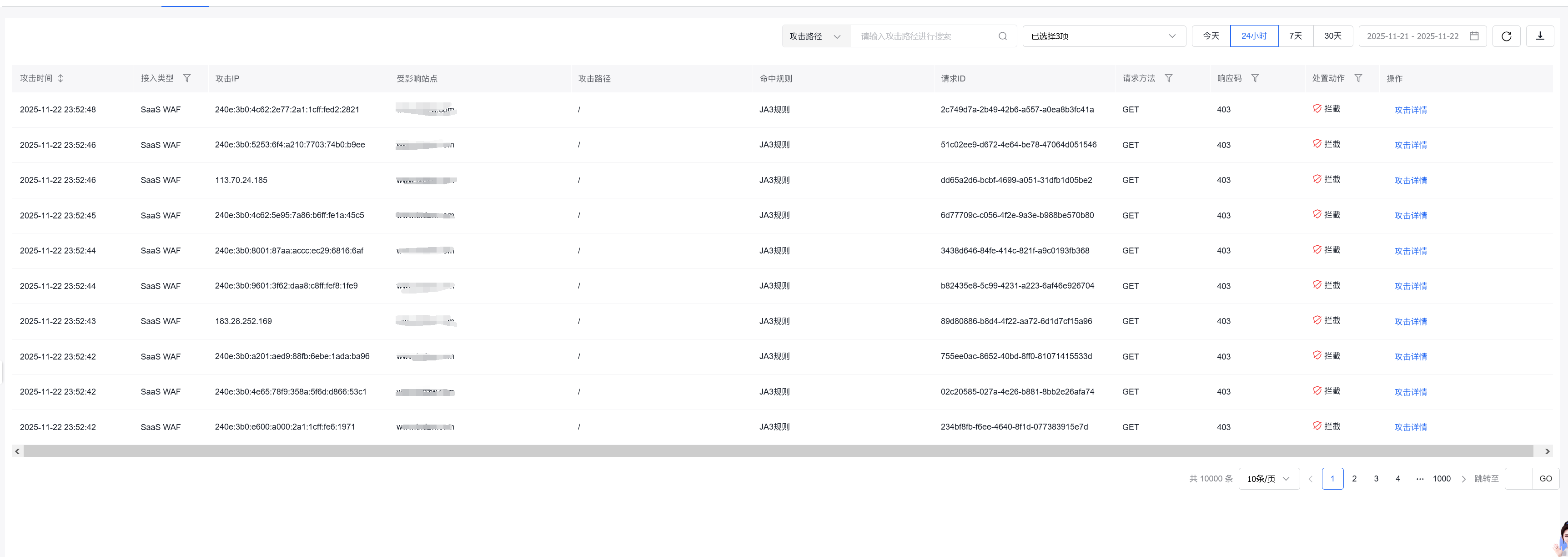

然后我们进入百度云防护-攻击详情-自定义规则查看拦截

通过拦截可以看到,这些被拦截的每个IP都不一样,但他们都有同一个JA3指纹,而且都只是访问首页,说明这些IP实际是同一个机器通过代理IP刷的。

JA3指纹拦截是一个不错的方法,目前国内各大云防火墙都有提供这项功能,不过,一般都是高级版本才提供,比如腾讯云的WAF是需要开启bot防护才有这个功能,而百度云防护专业版就提供这个功能了,性价比非常高,有需要的同学可以联系主机帮购买。