事件背景

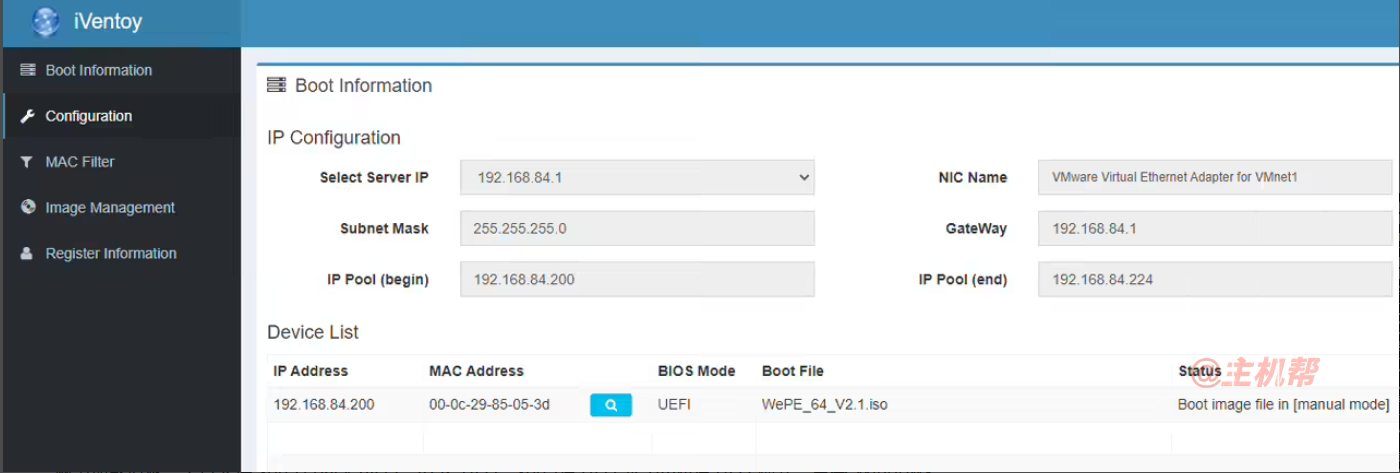

5月7日,科技媒体borncity披露知名装机工具iVentoy 1.0.2版本存在重大安全隐患。该工具系开源项目Ventoy(全球装机量超500万次的USB启动盘制作工具)开发者于2024年6月推出的网络装机系统,采用PXE协议实现多设备并发安装操作系统,支持Windows/Linux/VMware等110余种系统镜像。

漏洞详情

据Reddit技术社区与GitHub开发者论坛反馈,该版本在Windows部署过程中存在两个关键风险:

- 内核驱动程序隐患:强制安装未经严格验证的httpdisk驱动,该开源组件用于网络挂载ISO镜像。Windows Defender检测到其存在内存驻留风险

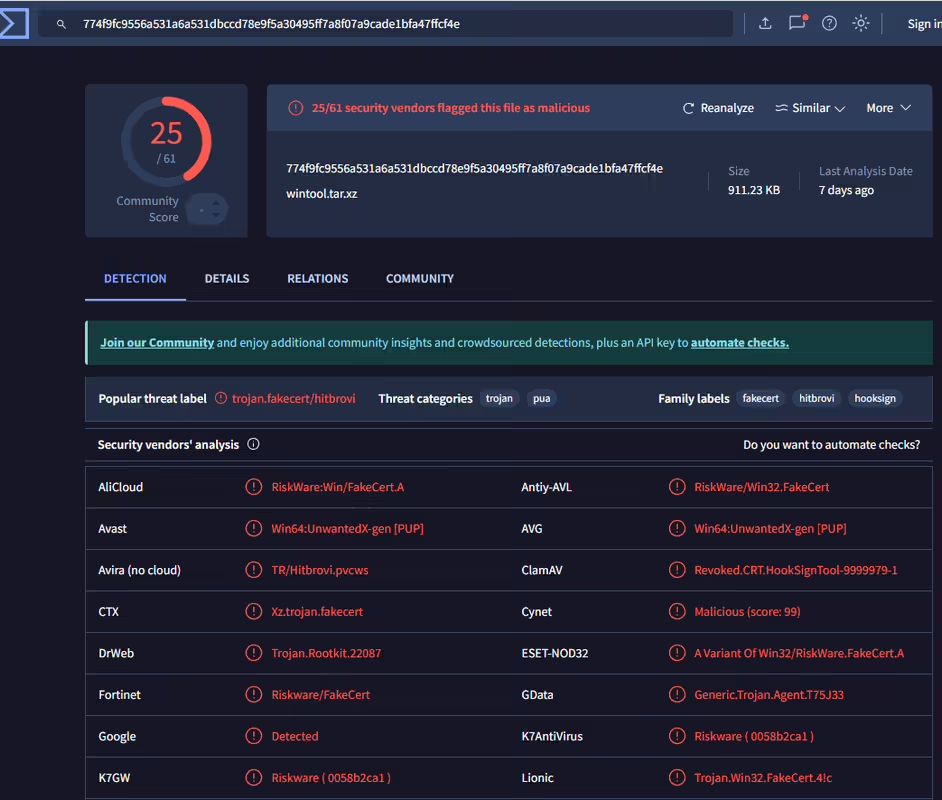

- 证书信任危机:植入名为”JemmyLoveJenny EV Root CA0″的自签名证书,VirusTotal反病毒平台标记该证书关联文件为恶意程序

安全警示

思科Talos安全团队曾在2023年安全报告中警告,此类证书可被用于伪造驱动签名时间戳,进而突破Windows硬件兼容性策略(WHQL),实现驱动白名单绕过。微软安全响应中心数据显示,约17%的供应链攻击通过类似手法实施。

开发者响应

项目负责人Hailong Sun(GitHub ID: longpanda)在漏洞曝光6小时内作出技术说明:

- 驱动必要性:httpdisk组件是实现网络挂载的核心模块,因微软收紧驱动签名策略,被迫启用测试模式绕过验证

- 风险管控:问题驱动仅在WinPE环境内存驻留,不会写入用户硬盘

- 紧急修复:1.0.21版本已移除问题证书,并重构驱动加载逻辑

行业观察

值得关注的是,iVentoy作为Ventoy生态的延伸产品,上线初期即获得超过2万次企业部署。此次事件再次引发业界对装机工具供应链安全的讨论。目前微软尚未将相关证书加入吊销列表,建议已使用1.0.2版本的用户立即升级,企业用户可暂时启用组策略禁止未签名驱动加载。