📰 导语:一次“社会工程学+域名混淆”的精准攻击

2025年12月24日,科技媒体BleepingComputer披露了一起针对微软激活脚本(MAS)用户的新型攻击事件。攻击者通过“域名抢注”手段,注册了一个与MAS官网高度相似的恶意域名“get.activate.win”(官方地址为“get.activated.win”),仅缺少字母“d”,诱导用户在手动输入PowerShell命令时因拼写错误下载“Cosmali Loader”恶意软件。

此次攻击利用了用户对开源激活工具的信任与操作习惯漏洞,不仅导致系统资源被加密货币挖矿程序吞噬,更通过嵌入的XWorm远程访问木马(RAT)为攻击者打开了“完全控制”的后门,引发对开源工具滥用与恶意域名防御的广泛讨论。

🕵️ 事件还原:用户如何因“少输一个字母”中招?

攻击链路拆解

1.域名混淆诱导:攻击者注册了“get.activate.win”(恶意)与“get.activated.win”(官方)仅相差字母“d”的域名,利用用户手动输入命令时的拼写疏忽或复制粘贴错误,引导用户访问伪造站点。

2.恶意脚本下载:用户在PowerShell中输入错误命令后,系统会尝试从恶意域名下载并执行脚本。该脚本伪装成MAS的激活程序,实际为“Cosmali Loader”恶意软件的分发入口。

3.多阶段载荷投放:Cosmali Loader作为“载荷投递器”,会在受害系统中部署两类恶意程序:

- 加密货币挖矿工具:持续占用CPU/GPU资源进行挖矿,导致电脑卡顿、发热甚至硬件老化;

- XWorm远程访问木马(RAT):赋予攻击者对系统的完全控制权,可窃取敏感数据(如文档、密码)、监控用户行为(屏幕截图、摄像头操控)或执行任意指令。

Reddit社区的“离奇警告”

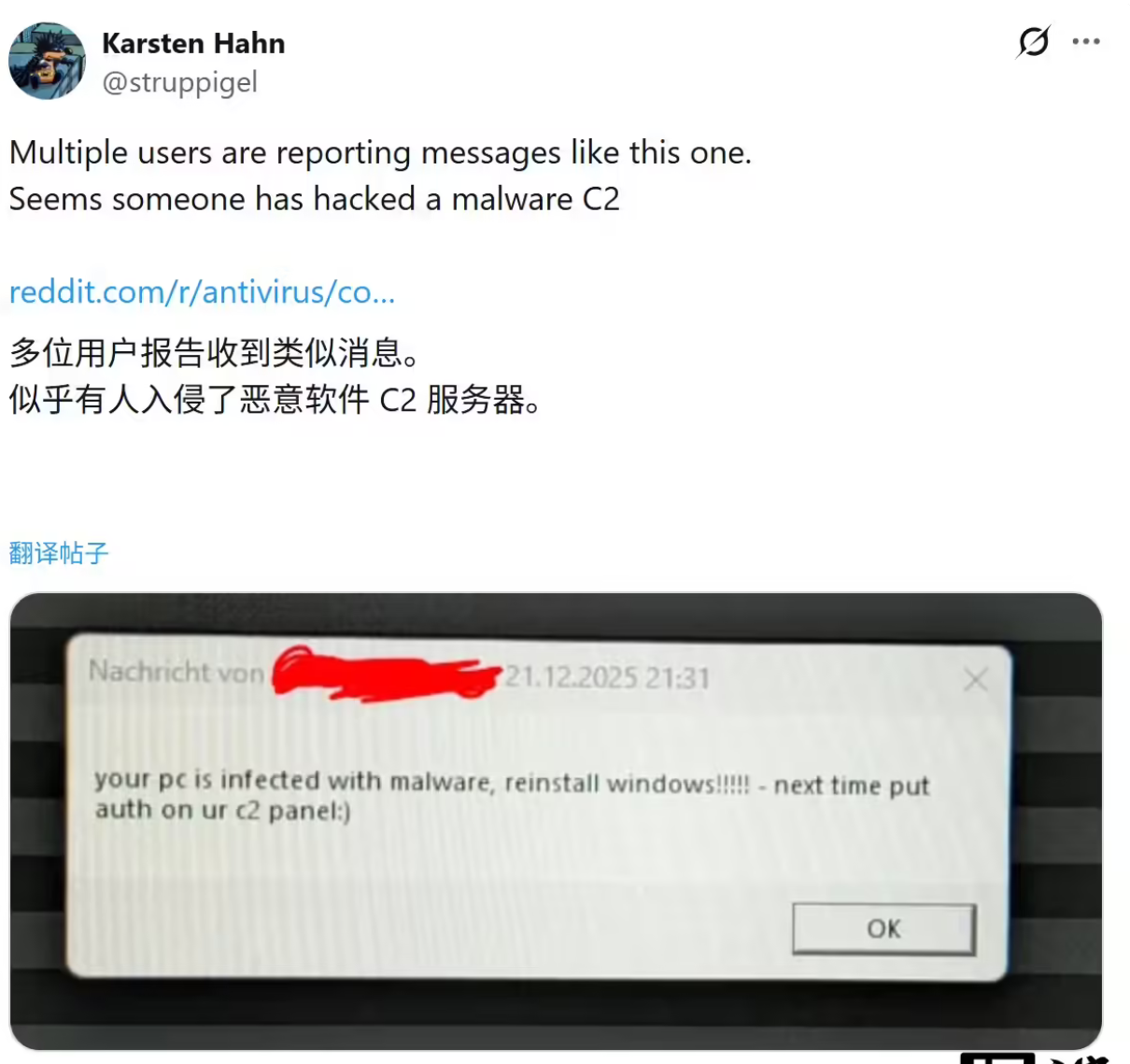

近日,Reddit用户反馈电脑突然弹出一条警告信息,内容直指用户因输错MAS网址感染了恶意软件,并警告“恶意软件面板不安全,任何人都能访问你的电脑”,最终建议重装Windows系统以彻底清除风险。

安全研究员RussianPanda调查后发现,这并非攻击者直接发出的勒索信息,而是极有可能由白帽研究人员通过XWorm控制后台的漏洞获取权限后,主动向所有受害者发送的善意风险提示。这一细节揭示了攻击链中“漏洞利用”的复杂性——恶意软件本身可能因设计缺陷成为防御者反制的工具。

🧨 行业背景:开源工具滥用与域名安全的“老问题”

此次事件并非首次利用“域名抢注”手段伪装开源工具。近年来,黑客常通过注册与知名开源项目高度相似的域名(如替换字母、添加/删除字符),诱导用户访问伪造站点下载恶意软件。此类攻击依赖于用户对开源社区的信任,同时利用了域名注册的“先到先得”机制,形成“信任+操作习惯”的双重突破口。

微软激活脚本(MAS)本身为GitHub开源项目,旨在帮助用户绕过微软许可验证激活Windows与Office。但其开源性质与手动执行脚本的需求,使用户在操作时缺乏对来源的严格验证,成为攻击者的“天然目标”。

🛡️ 企业的应对:从“被动防御”到“主动监控”

尽管攻击者利用了第三方域名,但作为MAS的用户群体,企业或开发者需从以下角度强化防御:

1.域名监控与抢注防护:对品牌相关域名(如“MAS”“activated”)进行监控,利用WHOIS查询工具跟踪注册动态,并通过域名抢注保护服务(如ICANN的域名品牌保护)阻止恶意注册。

2.用户教育与操作规范:向用户明确官方激活脚本的正确访问方式,强调仅通过官方渠道下载,避免手动输入命令或复制粘贴可疑链接。可提供脚本签名验证或哈希校验教程,帮助用户确认文件完整性。

3.安全响应机制升级:对类似开源工具的分发链路进行定期安全审计,部署沙箱环境检测脚本行为,并建立“恶意域名黑名单”与用户误操作后的快速处置流程。

🛠️ 防御启示:用户与企业的双重“补课”

对用户:警惕“拼写陷阱”,验证脚本来源

- 检查域名拼写:在执行任何脚本下载前,务必核对域名与官方地址(如“get.activated.win”)完全一致,避免因少输/多输字母进入恶意站点。

- 禁用未知脚本执行:在PowerShell中,启用执行策略限制(如

Set-ExecutionPolicy RemoteSigned),防止未经验证的脚本直接运行。 - 启用终端防护工具:安装可检测恶意脚本行为的杀毒软件或EDR(端点检测与响应)工具,实时拦截Cosmali Loader等恶意载荷。

对企业:强化开源工具生态的安全边界

1.域名品牌保护:通过ICANN的域名品牌保护(DBPR)服务,注册变体域名(如“activated.win”),防止攻击者利用拼写差异混淆。

2.用户行为日志分析:对用户输入命令或访问链接的记录进行异常检测(如频繁访问高风险域名),结合IP溯源与用户反馈,快速定位潜在攻击。

3.开源工具分发链路安全化:对GitHub等平台上的开源项目进行定期安全审查,确保分发链路无中间人劫持风险,并提供官方哈希校验或数字签名验证功能。

📌 结语:一次“拼写错误”的代价,远超想象

从“get.activate.win”到XWorm后门的植入,此次攻击展现了黑客对用户操作习惯与域名注册规则的深度利用。无论是用户因拼写疏忽触发恶意脚本,还是企业因域名监控不足暴露风险,事件都指向一个核心问题:在开源工具生态中,安全意识与技术防护的双重缺位可能带来致命后果。

主机帮提醒:若您依赖MAS等开源工具激活系统,请立即检查输入的域名拼写,并通过官方渠道验证脚本来源;对于企业或开发者,需将域名安全纳入开源工具管理的必修课,否则一次“少输一个字母”,可能让电脑沦为矿机或“肉鸡”。

(注:本文基于BleepingComputer与Reddit社区的公开信息整理,具体攻击者身份与技术细节需以官方进一步披露为准。)