当攻击者开始利用你“信赖”的安全工具和自动化平台发起攻击时,一套能实时更新、深度解析威胁的防御规则,已成为企业网络的生存必需品。

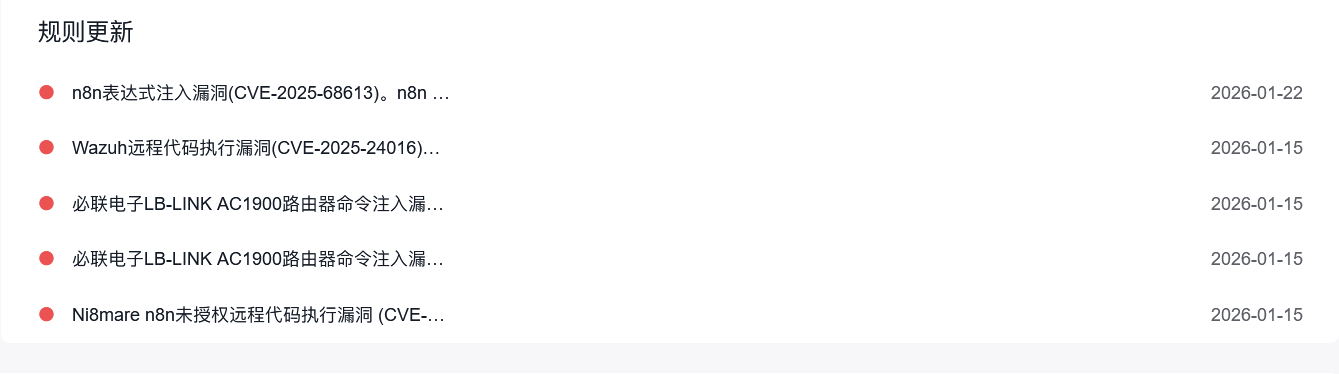

这里是主机吧网络安全博客。本月,我们的百度云防护WAF安全规则库再次迎来重磅更新,成功纳入了对多个流行开源平台、安全组件及网络设备中高危远程代码执行(RCE)漏洞的主动防御能力。攻击面正从传统Web应用向运维工具、自动化平台等基础设施蔓延,本次规则更新精准聚焦于此,旨在为您构建更深层次的主动防御纵深。

01 核心威胁分析:1月规则更新拦截的三大高危漏洞

本次更新重点关注了能够导致服务器完全失陷的远程代码执行漏洞,以下是三个最具代表性的威胁:

1. n8n 表达式注入漏洞(CVE-2025-68613)

- 影响范围:0.211.0 至 1.120.4、1.121.1 和 1.122.0 之前版本的 n8n。

- 威胁评级:严重

- 漏洞本质:n8n作为流行的开源工作流自动化工具,其表达式求值系统存在隔离缺陷。已认证的攻击者可通过构造恶意表达式,在工作流配置过程中实现远程代码执行,从而完全控制n8n实例。

- 攻击后果:敏感数据泄露、工作流被恶意篡改、服务器沦为攻击跳板。

2. Wazuh 反序列化RCE漏洞(CVE-2025-24016)

- 影响范围:4.4.0 至 4.9.1 之前版本的 Wazuh。

- 威胁评级:严重

- 漏洞本质:Wazuh是一个广泛使用的SIEM(安全信息与事件管理)和端点检测响应(EDR)平台。其分布式API(DAPI)在反序列化JSON参数时存在缺陷。攻击者可构造恶意请求,触发未处理的异常(

__unhandled_exc__),从而在Wazuh服务器上执行任意Python代码。 - 攻击后果:安全监控系统本身被攻陷,丧失告警能力,攻击者可在内部网络长驱直入,实现“隐身”攻击。

3. 必联电子(LB-LINK)AC1900路由器命令注入漏洞(CVE-2025-1608/CVE-2025-1609)

- 影响范围:LB-LINK AC1900路由器 1.0.2版本。

- 威胁评级:严重

- 漏洞本质:影响路由器Web管理接口的

/goform/set_manpwd和/goform/set_cmd页面。攻击者通过篡改routepwd或cmd参数,可直接注入并执行操作系统命令。 - 攻击后果:路由器完全被控,可被用于劫持网络流量、发起内网扫描、作为僵尸网络节点或作为攻击内部服务器的跳板。

(示意图:漏洞利用链可能从边缘设备一直渗透到核心业务系统)

02 攻击趋势洞察:为什么这些漏洞如此危险?

本次集中出现的漏洞揭示了当前攻击者的两大策略转向:

- “用子之矛,攻子之盾”:攻击者积极寻找并利用安全、运维、自动化工具自身的漏洞。攻破Wazuh、n8n这类系统,不仅能获取高价值数据,更能瓦解受害者的防御和响应能力,实现“精准致盲”。

- “边缘突破,中心开花”:类似路由器、物联网设备等边缘网络设备,往往因更新不及时、安全重视不足而成为脆弱入口。一旦被突破,整个内网将暴露在攻击者面前。

03 百度云防护WAF:如何通过规则更新实现即时防御?

面对上述“零日”或“N日”高危漏洞,手动修复往往滞后。百度云防护WAF通过云端实时规则更新,在黑客利用漏洞发起攻击时,于网络流量层实现即时拦截。

针对本次漏洞的防护原理:

- 精准特征识别:我们的安全团队已分析并提取了针对 n8n表达式注入、Wazuh异常反序列化Payload 以及 LB-LINK路由器恶意参数构造 的攻击流量特征。

- 多层规则部署:

- 应用层规则:检测HTTP请求中试图利用这些漏洞的特定参数、路径和Payload。

- 行为模型:对于尝试访问

/goform/set_manpwd等敏感路径的高频、异常请求进行行为分析与拦截。

- 虚拟补丁:在厂商发布官方补丁或用户完成升级前,WAF规则充当虚拟补丁,为您的业务提供关键防护窗口期。

04 【主机吧】站长实战建议

- 立即资产梳理:检查您的网络环境中是否使用了n8n、Wazuh等受影响版本,以及LB-LINK等常见品牌网络设备。

- 优先修复升级:

- n8n:升级至 1.120.4、1.121.1、1.122.0 或更高版本。

- Wazuh:升级至 4.9.1 或更高版本。

- 路由器/物联网设备:关注厂商固件更新,或考虑替换为安全维护更积极的设备。

- 部署网络层防御:对于无法立即升级或修复的系统(尤其是暴露在公网的设备),立即通过百度云防护WAF进行防护,配置相应规则,屏蔽针对性的攻击流量。

- 最小化暴露面:将n8n、Wazuh管理等后台系统置于VPN或内网访问之后,避免直接暴露于公网。

产品联动推荐:构建“云-边-端”一体化防御

单一防护点已不足以应对现代攻击。我们建议您采用组合方案:

- 边界防护:为官网、API及任何公网服务接入百度云防护WAF,过滤所有应用层攻击。

- 传输加密:为所有管理后台和关键业务系统强制部署SSL证书,防止中间人攻击窃取会话或注入恶意请求。

- 纵深防御:对于核心业务,可部署于具备更高隔离性和抗DDoS能力的高防服务器中,确保在遭遇复杂攻击时业务不中断。

安全是一个持续对抗的过程。攻击者在进化,我们的防御规则也必须时刻保持领先。

百度云防护WAF将持续监控全球威胁情报,第一时间将最新漏洞的防御能力集成到云端规则库,让您的业务在未知威胁面前,始终拥有一面可靠的智能盾牌。

立即登录百度云防护控制台,确认您的规则库已更新至最新版本。如果您尚未接入,请立即联系我们,获取免费安全评估与试用,为您的数字资产筑牢第一道智能防线。

主机吧网络安全博客,与您共同守护每一台主机。