在网络安全防御体系中,Web应用防火墙(WAF)与数据库安全防护产品是互补而非替代关系。即便已部署WAF,数据库安全防护仍然是不可或缺的关键防线。以下从五个维度解析其必要性:

一、防御层次的本质差异

| 安全维度 | WAF防护范畴 | 数据库安全产品防护范畴 |

|---|---|---|

| 防御层级 | 应用层(HTTP/HTTPS流量) | 数据层(SQL协议/数据库操作) |

| 核心能力 | 拦截SQL注入/XSS等Web攻击 | 敏感数据脱敏/权限管控/漏洞修复 |

| 可见性范围 | 仅Web端请求响应 | 全量数据库操作行为(含内部访问) |

| 典型防护场景 | 阻断外部注入攻击 | 防止DBA越权/第三方工具滥用/内部泄密 |

案例:某电商平台遭遇0day漏洞攻击,WAF虽拦截了恶意HTTP请求,但内部运维人员通过合法账户批量导出用户数据,数据库审计系统实时告警并阻断该操作。

二、WAF的防御盲区突破

- 内部威胁防控

WAF无法监控数据库直连操作(如Navicat、DBeaver等工具),而数据库安全产品可通过协议解析实现:- 特权账户行为分析(如DBA非工作时间批量导出)

- 敏感操作审批流程(如生产库表结构变更需三级审批)

- 动态脱敏(客服人员查询用户信息时自动隐藏银行卡号)

- 纵深防御需求

当攻击者通过其他途径(如鱼叉邮件、供应链攻击)获取数据库凭证后,WAF形同虚设,此时需要:- 数据库防火墙的SQL语法树解析(识别异常查询模式)

- 虚拟补丁技术(无需停机修复CVE-2022-21587等漏洞)

- 勒索免疫机制(锁定核心表结构防止加密篡改)

三、合规性要求的强制约束

根据等保2.0三级要求及GDPR第32条,企业必须实现:

- 数据库访问行为的全量审计(留存6个月以上) - 敏感字段加密存储(如身份证号需AES-256加密) - 特权账号操作追溯(支持三权分立原则)

某金融机构因未部署数据库审计系统,在银保监现场检查中被判定不符合《个人金融信息保护技术规范》,面临百万级行政处罚。

四、技术实现的互补效应

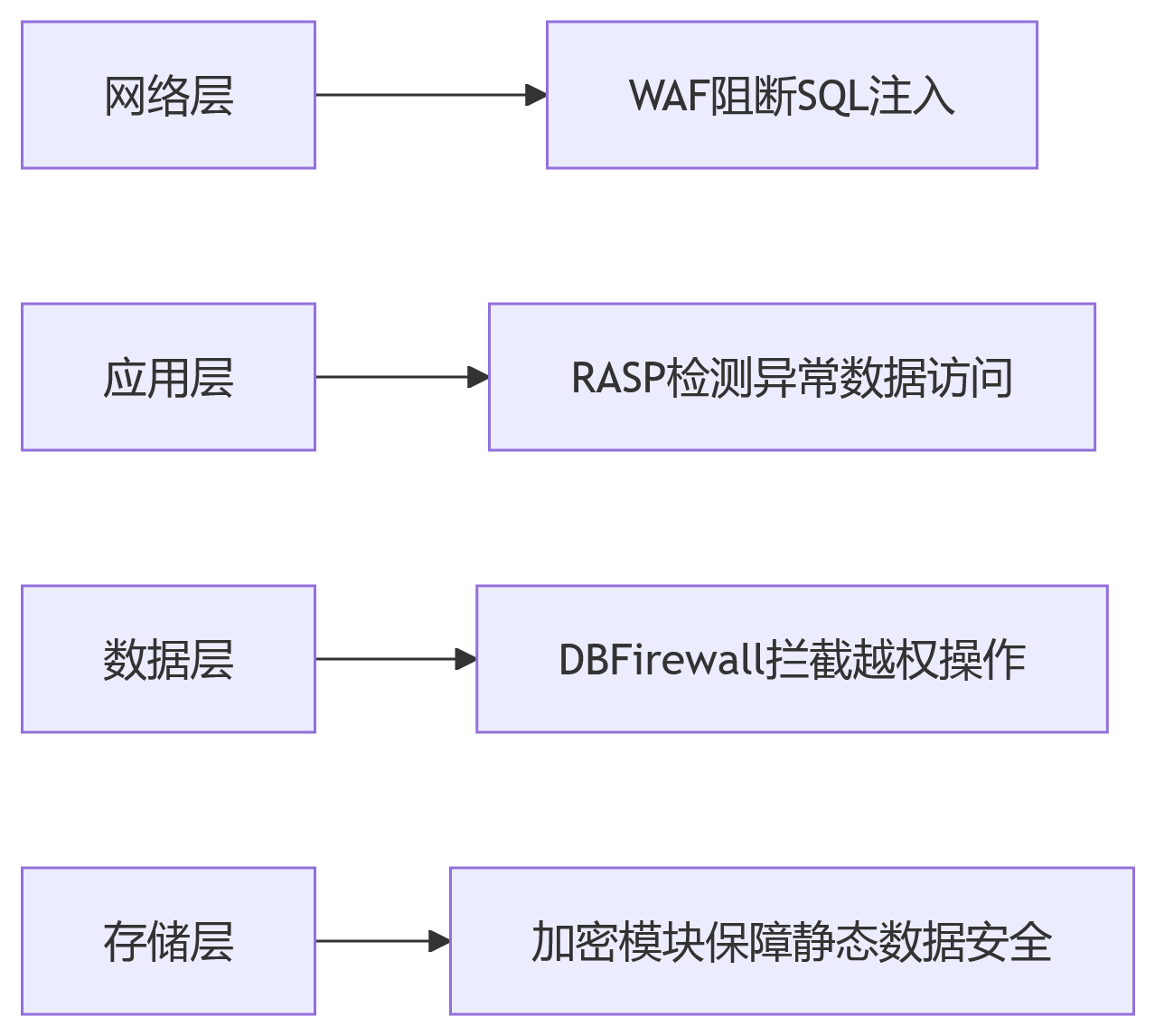

WAF在应用层构建第一道防线,数据库安全产品则形成:

- 第二道防线:拦截绕过WAF的深层注入攻击

- 最后一道防线:防止已渗透攻击者横向移动至数据库

五、ROI(投资回报率)测算模型

| 风险场景 | 纯WAF方案损失预估 | WAF+数据库防护方案损失预估 |

|---|---|---|

| 数据泄露事件 | 平均420万美元(IBM 2023报告) | 缩减至63万美元(85%风险转移) |

| 系统停摆 | 每分钟损失$5,600 | 业务连续性保障节省92%停机成本 |

| 合规罚款 | 最高达全球营收4% | 实现零罚款记录 |

决策建议矩阵

if 满足以下任一条件: - 存储用户隐私/支付数据 - 存在第三方数据共享场景 - 需通过PCI DSS/等保三级认证 - 使用MySQL/Oracle等关系型数据库 then 必须部署数据库安全防护产品 elseif 业务系统仅处理公开信息 可暂缓部署但需加强数据库访问控制 end

在云原生架构下,建议采用WAAP(Web应用和API防护)+ 云数据库安全中心的组合方案,构建从边缘到数据中心的完整防护链条。安全投入不是成本而是保险,尤其在数据即资产的时代,数据库防护已成为企业生存的底线工程。